Investigadores de ESET investigaron un backdoor diferente utilizado por el grupo Turla (también conocido como Snake o Uroboros) para desviar comunicaciones sensibles de autoridades de al menos tres países de Europa. El grupo ha estado desplegando la herramienta durante años y hemos descubierto que la lista de víctimas de alto perfil es mayor de lo que se creía.

Entre las víctimas está la Oficina del Ministerio de Asuntos Exteriores de Alemania, donde Turla implantó el backdoor en varias computadoras y lo utilizaron para robar información durante prácticamente todo el 2017. De hecho, en un primer momento comprometieron la red del Colegio Federal de Administración pública del país teutón como parte de una etapa previa, para finalmente lograr ingresar en la red del Ministerio de Asuntos Exteriores en marzo de 2017. Y fue recién a finales de ese año que los servicios de seguridad alemanes detectaron la fuga, la cual se conoció de manera pública en marzo de 2018.

Es importante mencionar que nuestra propia investigación determinó que, más allá de esta brecha de seguridad que se conoció públicamente, el grupo utilizó el mismo backdoor para abrir un canal de acceso de forma encubierta en las oficinas de asuntos exteriores de otros dos países europeos, así como también en la red de un contratista de defensa. Estas organizaciones son las últimas que se suman a la lista de víctimas de este grupo que ha estado realizando ataques dirigidos a organismos gubernamentales, oficinas estatales, diplomáticos y autoridades militares desde, al menos, el año 2008.

Examinando el backdoor

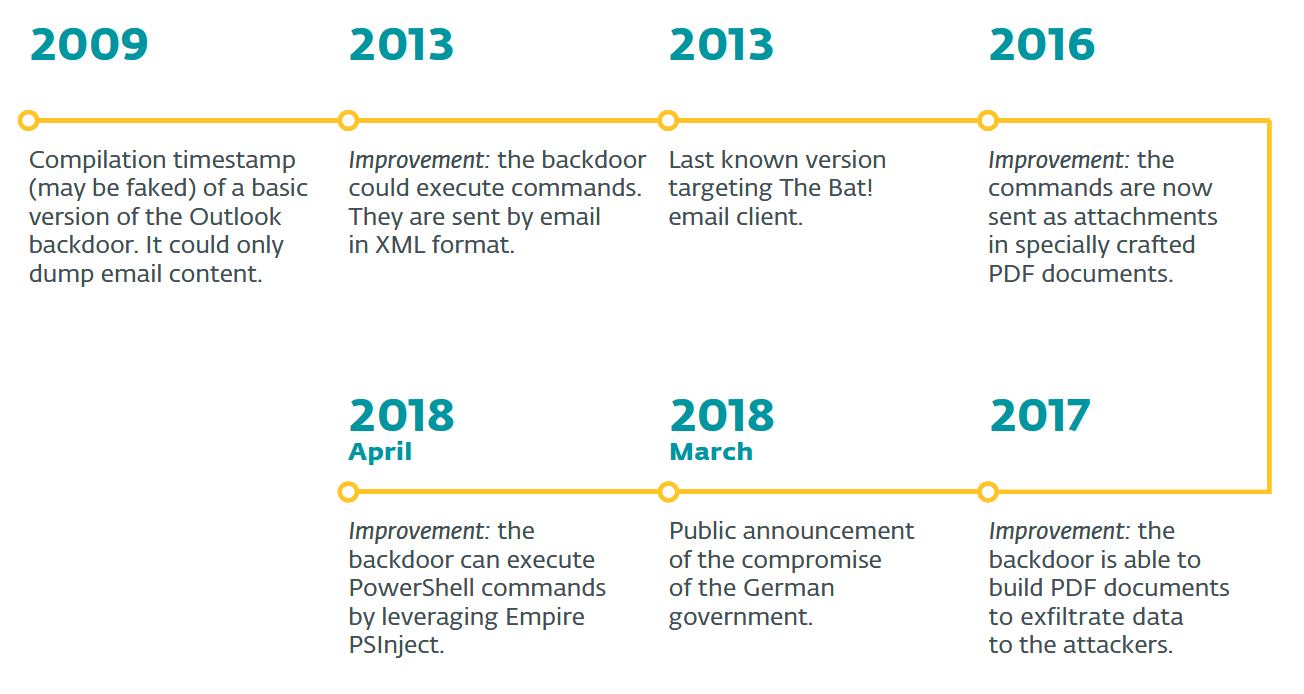

El backdoor, que es objeto de nuestro análisis, cuenta con un largo recorrido desde su creación, la cual estimamos se remonta al año 2009. A lo largo de los años, sus autores han estado agregando distintas funcionalidades a la herramienta y dotándola de un particular grado de resiliencia y sigilosidad. La versión más reciente que se descubrió, de abril de 2018, incorpora la habilidad de ejecutar scripts maliciosos de PowerShell directamente en la memoria de la computadora; una táctica que distintos actores relacionados con el cibercrimen han estado implementando durante los últimos años.

Las más recientes utilizaciones del backdoor fueron dirigidas a Microsoft Outlook, pese a que sus versiones más antiguas también fueron dirigidas al servicio de correo The Bat!, el cual es utilizado mayoritariamente en países de Europa del Este. Cabe destacar que los operadores de Turla no explotan ninguna vulnerabilidad en los lectores de archivos PDF o de Microsoft Outlook (dos posibles vectores de ataque). Generalmente, el backdoor altera la Interfaz de Programación de Aplicación de Mensajería (MAPI, por sus siglas en inglés) legítima de Microsoft Outlook para acceder a la casilla de correo del blanco de ataque.

En lugar de utilizar una infraestructura de comando y control (C&C) convencional, como puede ser una basada en HTTP(S), el backdoor es operado a través de mensajes de correo; más específicamente mediante archivos PDF especialmente diseñados como adjuntos. La computadora comprometida puede recibir instrucciones para ejecutar distintos comandos, como por ejemplo: filtración de datos, descarga de archivos adicionales y la ejecución de comandos y programas adicionales. La filtración de datos también tiene lugar mediante archivos PDF.

El backdoor, que viene con la forma de DLL (Dynamic Link Library) y puede ser colocado en cualquier lugar del disco rígido, es instalado utilizando una utilidad de Windows legítima (RegSvr32.exe). Mientras tanto, la persistencia se logra manipulando el registro de Windows, lo cual termina siendo lo más frecuente cuando se logra comprometer sistemas de Windows. En este caso, Turla se apoya en una popular técnica conocida como“COM object hijacking”. Esto asegura que cada vez que es ejecutado Microsoft Outlook, el backdoor es activado.

Entrega de la información

Cuando la víctima envía o recibe un correo, el malware genera un log que contiene metadatos del mensaje, incluidos los del remitente, destinatario, asunto, y el nombre del adjunto. Por lo general, los logs están agrupados junto con otros datos y son transmitidos a los operadores de Turla a través de un documento PDF especialmente diseñado que es adjuntado en un correo electrónico.

Adicionalmente, el backdoor revisa en cada correo entrante la presencia de un PDF que puede contener comandos del atacante. De hecho, acepta comandos de cualquiera que pueda codificarlos en un documento PDF. Como corolario, quienes están detrás de Turla son capaces de recuperar el control del backdoor mediante el envío de un comando desde cualquier dirección de correo si sucede que alguna de sus direcciones de correo hardcodeadas (pero actualizables) estuviese bloqueada. El nivel de resiliencia del backdoor ante posibles caídas es similar con el de un rootkit que, al inspeccionar el tráfico entrante a la red, escucha los comandos de sus operadores.

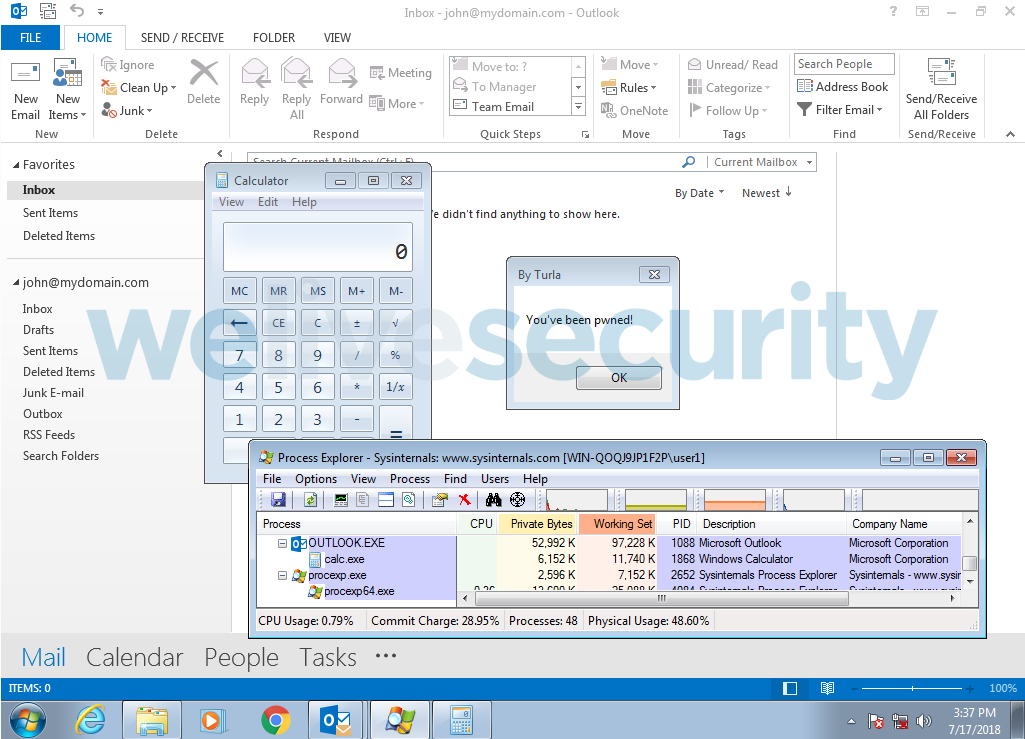

Aunque los investigadores de ESET no lograron obtener ninguna muestra de un PDF que contenga los comandos actuales del backdoor, el conocimiento sobre su proceso de trabajo les permitió generar un documento PDF (ver figura 2) con órdenes que el backdoor puede interpretar y ejecutar.

Conclusión

Lejos está de ser ésta la primera vez que los investigadores de ESET documentan detalles de la forma en que opera Turla para alcanzar sus objetivos mientras se mantiene lejos de los radares. Al igual que muestran nuestros reciente análisis relacionados a este grupo, como fue el backdoor Gazer y su campaña dirigida a diplomáticos de Europa del Este, el grupo continua empleando técnicas avanzadas en su intento por espiar a sus blancos y mantener la presencia del malware en las computadoras comprometidas.

El backdoor de Turla es un backdoor muy completo que utiliza técnicas personalizadas de su autoría, que puede trabajar de forma independiente de cualquier otro componente de Turla, y que es controlado en su totalidad a través del correo. De hecho, investigadores de ESET no están al tanto de ningún otro grupo de espionaje que actualmente utilice un backdoor que esté completamente controlado por correo, y específicamente a través de adjuntos PDF.

Por información más detallada del backdoor, descarga nuestro whitepaper en inglés Turla Outlook Backdoor: Analysis of an unusual Turla backdoor.