“Cuenta suspendida”: Nuevo caso de phishing suplantando al Banco Santander

Las campañas de phishing son algo frecuente que, durante los últimos meses, hemos visto como se iban incrementando. Entre los numerosos ejemplos detectados encontramos casos de suplantación de identidad de bancos y cajas, así como también servicios públicos como el de Correos o incluso phishing dirigido a vendedores a través de Amazon. En cualquier caso, se trata de una tendencia al alza por lo que tenemos que estar alerta para evitar ejemplos como el que vamos a ver a continuación.

Cuenta inhabilitada

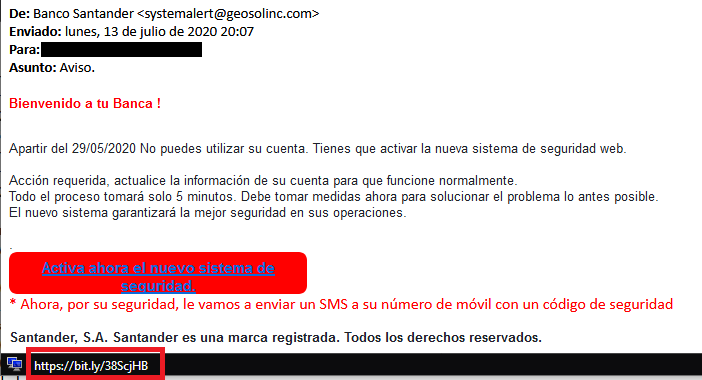

En el caso que analizamos hoy vemos como los delincuentes utilizan un email con un asunto y tema bastante común como es el del bloqueo de nuestra cuenta bancaria. Observamos como se menciona el Banco Santander como origen de este mensaje aunque, como podemos comprobar tras revisar el remitente, la dirección de email de remitente no tiene nada que ver con esta entidad.

Al revisar el mensaje también observamos varios puntos que nos deberían hacer sospechar de que nos encontramos ante un mensaje fraudulento. Además del remitente que no se corresponde con la entidad bancaria suplantada observamos que la redacción del mensaje resulta un tanto extraña, como si hubiese sido traducida desde otro idioma. También podemos observar como faltan signos de apertura de exclamación, además de logos e imágenes que identifiquen a la entidad bancaria.

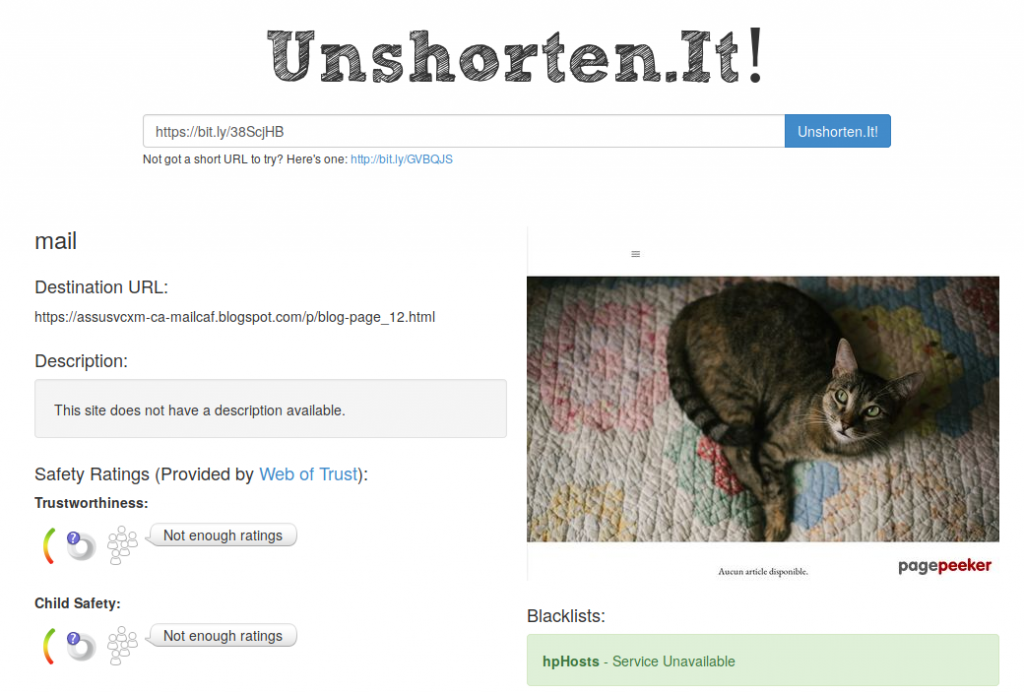

Por si fuera poco, el enlace que se nos proporciona se presenta de forma acortada, por lo que no podemos revisar si realmente redirige a una web asociada con el Santander. Aunque este fuera el caso, siempre se recomienda no pulsar sobre estos enlaces y acceder a la web de nuestra entidad escribiendo su dirección web en nuestro navegador. Al revisar el enlace acortado podemos ver como redirige a lo que parece un blog personal alojado en Blogspot.

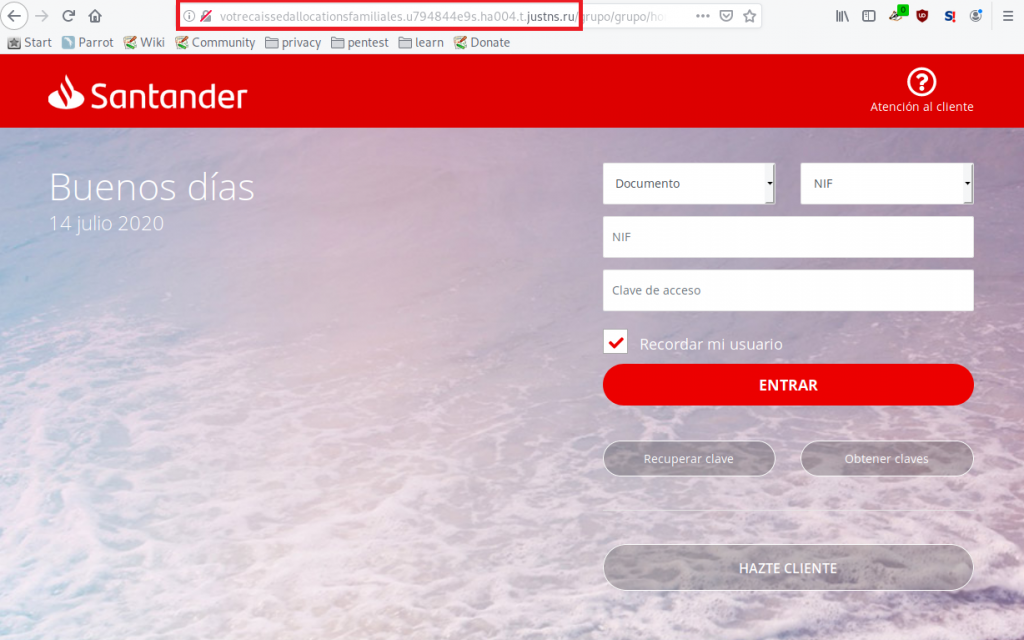

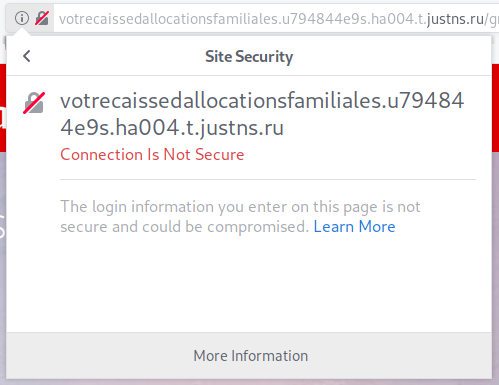

Sin embargo, al acceder a esa URL se realiza una redirección a otra web que es la encargada de alojar la página de phishing del Santander. Si nos fijamos en la dirección usada se puede comprobar que no guarda relación alguna con la entidad suplantada, algo que algunos delincuentes han solucionado registrando dominios parecidos que pueden llevar a confusión si no nos fijamos atentamente.

Además, a diferencia de otros casos de phishing observados recientemente, los delincuentes detrás de esta campaña no se han molestado en obtener un certificado que les hubiese proporcionado el candado en el que tantos usuarios aun confían pensando que significa que la web es segura cuando en realidad lo único que certifica es que la comunicación entre nuestro dispositivo y la web está cifrada.

Robo de credenciales

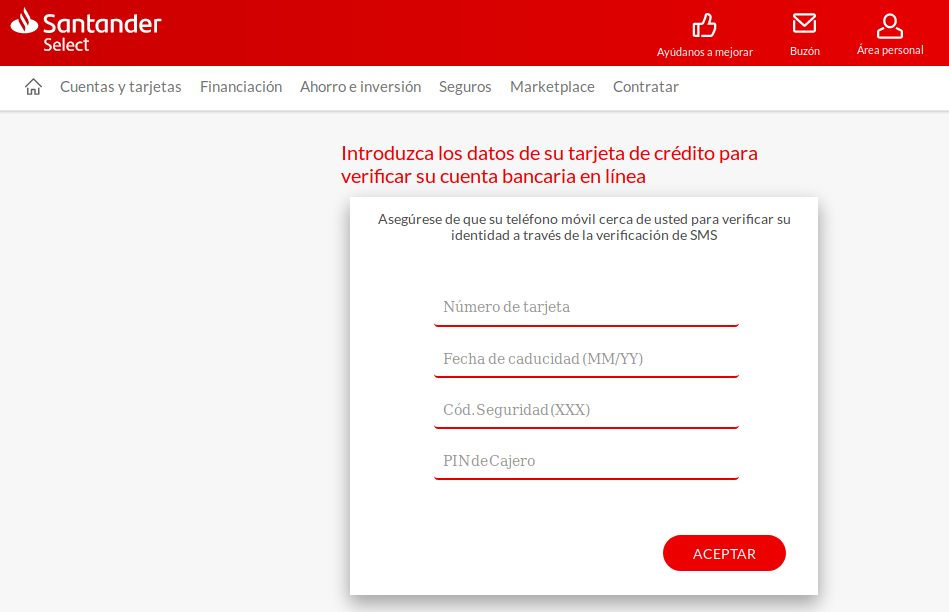

La finalidad de casos de phishing bancario como este que estamos analizando suele ser el robo de credenciales y en la web que acabamos de revisar ya se solicita esta información. Sin embargo, los delincuentes responsables de esta campaña de phishing no han querido detenerse ahí y en el siguiente paso nos solicitan los datos de la tarjeta de crédito para así poder realizar cargos con ella o venderla a otros delincuentes.

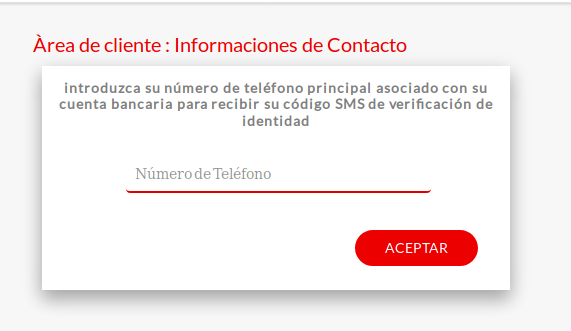

Las entidades bancarias han ido implementando varias medidas de seguridad en los últimos años para dificultar este tipo de delitos, incluyendo medidas de doble factor de autenticación para asegurarse de que es el cliente legítimo quien está realizando una operación bancaria. Por ese motivo, los delincuentes solicitan el número de teléfono a la víctima, para que su entidad envíe este código de autorización temporal por SMS.

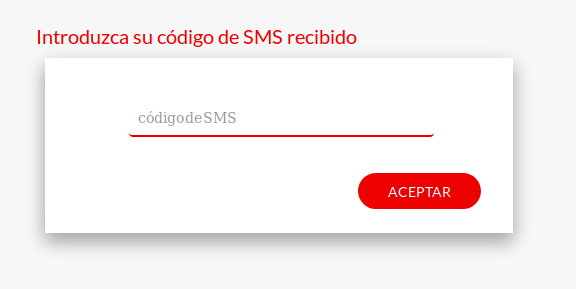

Debido a la implementación progresiva de estas medidas de seguridad, los delincuentes también se han tenido que adaptar y añadir la solicitud de los códigos enviados a través de SMS o generados por una aplicación como doble factor de autenticación. Algunos van incluso más allá y piden la palabra usada como firma electrónica por algunas entidades bancarias. Lo quesea con tal de robar nuestro dinero y el problema es que aun hoy, varios usuarios siguen cayendo en estas trampas.

En el caso de que el usuario caiga en la trampa e introduzca el código recibido por SMS, los delincuentes tendrán vía libre para, con toda la información obtenida realizar rápidamente una transferencia bancaria a una cuenta controlada por ellos. Por desgracia para la víctima, una vez realizada la transferencia dependerá de las medidas antifraude de las que disponga la entidad y sus seguro que el usuario pueda, o no, recuperar su dinero.

Conclusión

El caso de phishing que acabamos de analizar es bastante común actualmente y, aunque falle en algunos puntos que otros delincuentes han sabido implementar mejor, es perfectamente posible que engañe a varios usuarios si estos no se fijan en los detalles e introducen alegremente todos los datos solicitados sin antes verificar si se trata de un correo y una web legítima.

Por ese motivo, recomendamos realizar las operaciones bancarias siempre desde el navegador y accediendo manualmente a la web de nuestro banco, nunca siguiendo enlaces proporcionados por correo, SMS o mensajes de servicios cmo WhatsApp. Si a esto le añadimos una solución de seguridad que sea capaz de identificar sitios web fraudulentos y de contar con un navegador seguro para estos menesteres, será mucho más difícil que los delincuentes metan mano a nuestros ahorros.