Análisis del falso correo de la agencia tributaria con un fichero adjunto malicioso

Cuando aún no ha empezado la campaña de la declaración de la renta 2016 (cuyo inicio está previsto para el próximo 5 de abril), los delincuentes se han adelantado y han empezado a distribuir un correo intentando suplantar a la Agencia Tributaria para conseguir así el mayor número de víctimas posible. En el siguiente post vamos a analizar esta muestra utilizando para ello servicios tanto públicos como privados y así comprobar que se puede obtener información muy útil de ambos.

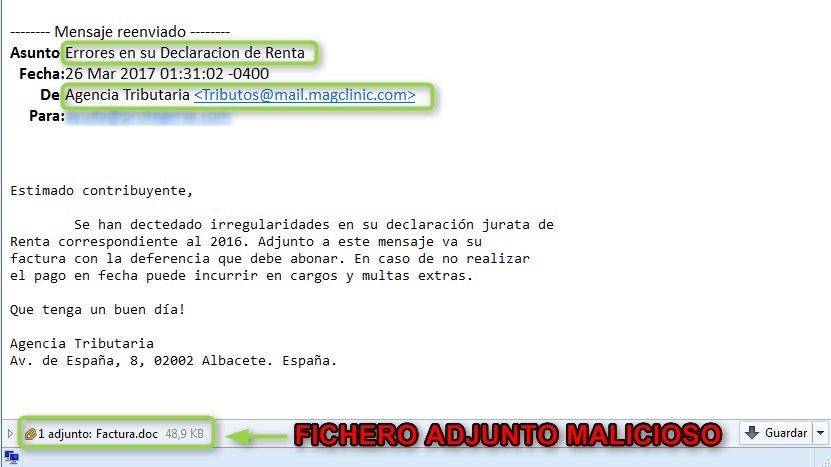

Correo con adjunto malicioso

Como en campañas anteriores, la suplantación de una empresa o administración pública suele dar buenos resultados a los delincuentes, especialmente si el correo está bien redactado y se utilizan logos oficiales. Este no es el caso, pero solo con mencionar a la Agencia Tributaria a más de uno le habrá entrado un escalofrío y habrá corrido a abrir el fichero adjunto.

Los correos tienen el siguiente formato:

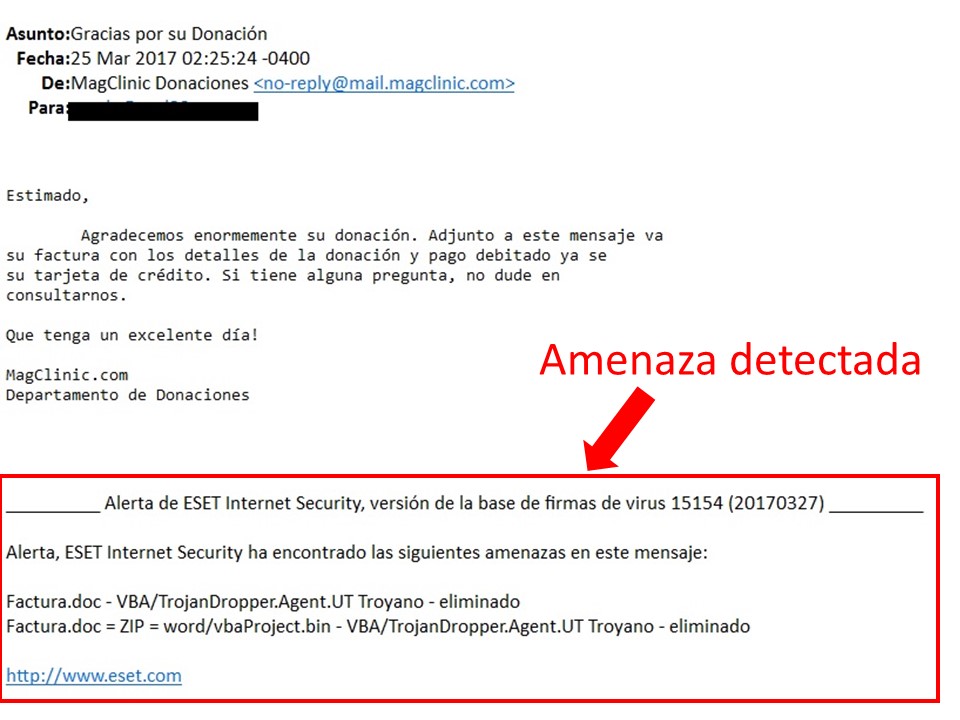

Hay que decir que este no ha sido el único asunto empleado por los delincuentes en esta campaña de propagación. De hecho, casi al mismo tiempo se recibían correos mencionando una supuesta donación. En ambos casos, el documento suele ser interceptado por las soluciones de seguridad debido a que el archivo de Word no es lo que parece.

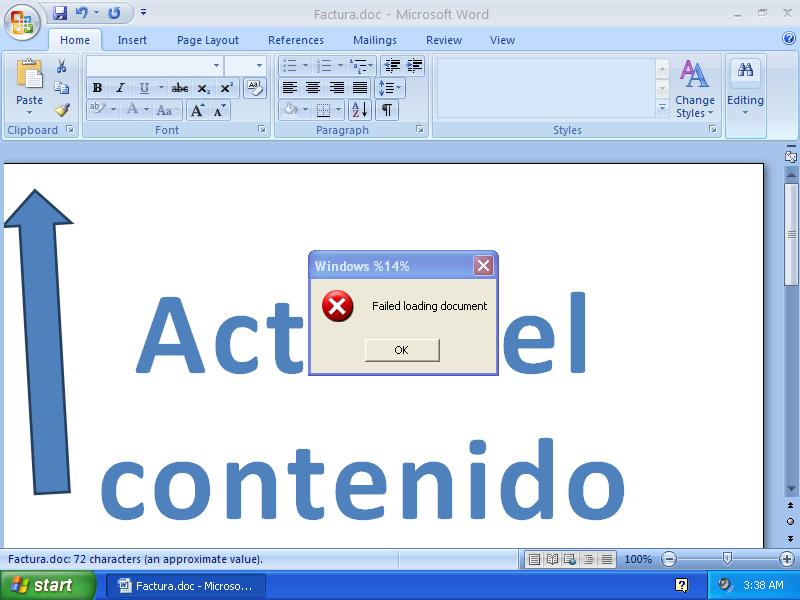

Como en tantos ejemplos vistos en ocasiones anteriores, el documento Word contiene macros que ejecutan código malicioso. Por defecto, estas macros están desactivadas precisamente para evitar que se ejecute este tipo de código, algo heredado desde hace años debido a la elevada propagación de documentos de Office maliciosos desde la segunda mitad de los años 90 hasta principios de los 2000.

Por ese motivo, lo primero que intentan los delincuentes es conseguir que los usuarios permitan la ejecución de las macros, algo que en esta ocasión se realiza de forma bastante explícita, tal y como observamos en la siguiente captura obtenida de la ejecución de este documento en la sandbox de malwr.com.

Análisis del código

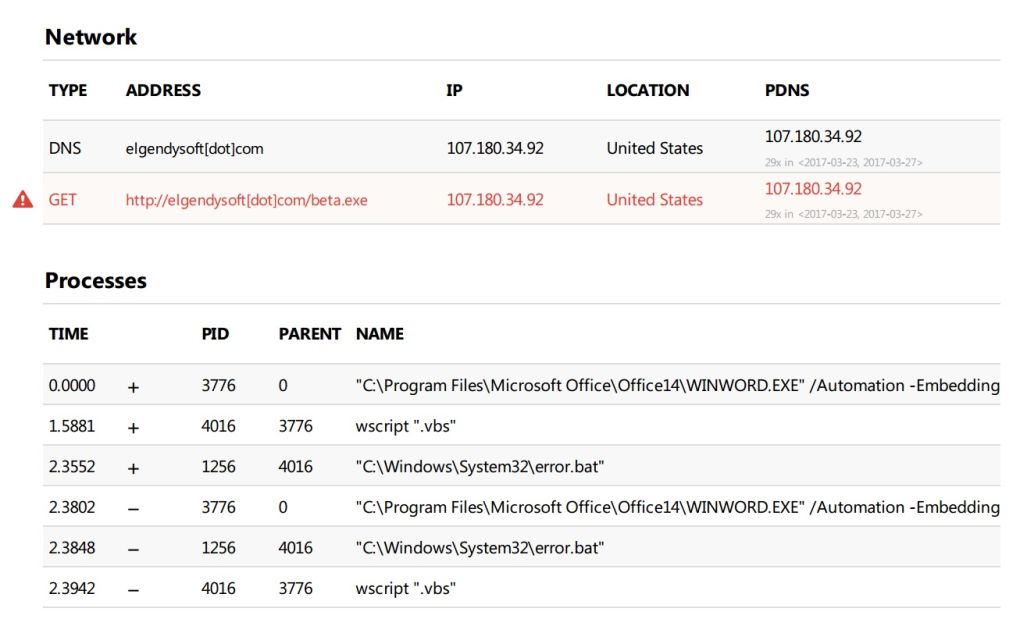

A pesar de que el documento es detectado por múltiples soluciones antivirus, en este caso tan solo se encarga de actuar como descargador de otro malware. Para ello ejecuta el código Visual Basic Script oculto en las macros para ejecutar el fichero error.bat, que a su vez contacta con un servidor alojado aparentemente en Estados Unidos y descarga el archivo beta.exe.

Gracias al servicio ESET Threat Intelligence podemos revisar todo el proceso de ejecución y descarga y revisar la IP de la web a la que se conecta para obtener el malware:

De la misma forma, y utilizando la sandbox de Hybrid Analysis, podemos obtener las cadenas donde se observan las peticiones GET realizadas desde el código VBS oculto en la macro del documento para obtener el payload malicioso.

En esta ocasión, los delincuentes no han generado dominios aleatorios para alojar el malware. En su lugar han utilizado páginas web legítimas que llevan años registradas para intentar evitar a los filtros de reputación de URLs, al menos durante los primeros instantes de esta nueva campaña de propagación de correos maliciosos.

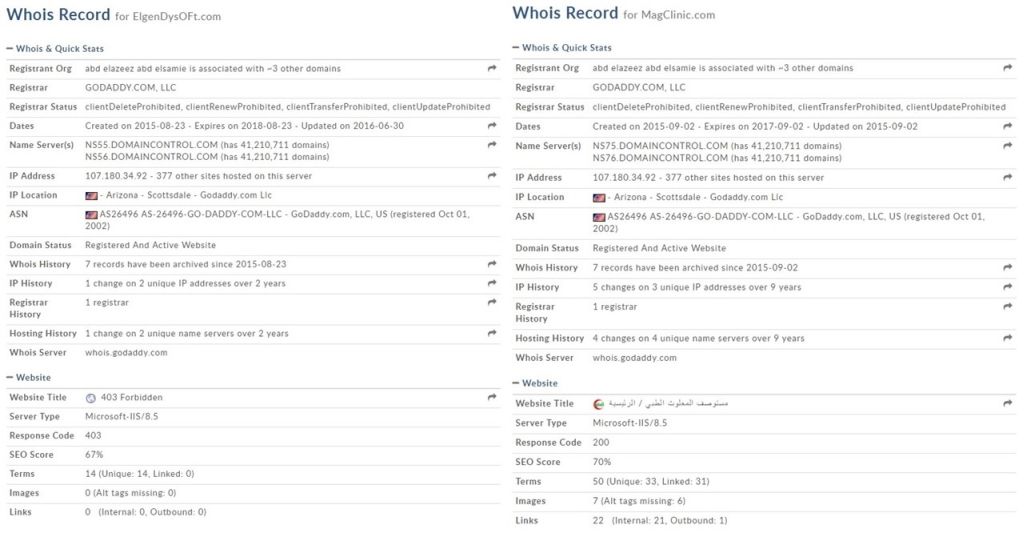

Si nos fijamos en los datos proporcionados por el WHOIS de algunas de las direcciones que han sido utilizadas para esta campaña (URL donde se aloja el malware y el dominio desde donde se envían los correos), observamos que pertenecen a la misma persona, por lo que es probable que los delincuentes hayan conseguido obtener las credenciales de administración de los sitios web comprometidos.

En lo que respecta al malware que se ejecuta en el sistema, estaríamos hablando de una variante del troyano Win32/Neurevt y que roba información confidencial del usuario como las credenciales de acceso a diferentes servicios online o información sobre el sistema operativo utilizado, entre otros. Se trata de un malware con cierta antigüedad y que nuestros compañeros de ESET Latinoamérica ya han observado en campañas anteriores afectando a paises como Argentina, México y Venezuela.

Conclusión

Si bien esta nueva campaña no es tan detallada como otras que hemos visto anteriormente, el uso de la Agencia Tributaria como gancho para intentar conseguir más víctimas justo cuando está a punto de empezar la campaña de la renta es algo destacable. Por eso recomendamos evitar abrir este tipo de correos no solicitados, incluso aunque provengan de remitentes de confianza.

Además, si las macros viene desactivadas por defecto en los documentos de Word y Excel es por un buen motivo y, salvo que sepamos perfectamente lo que estamos haciendo, no deberíamos activarlas para evitar que malware como el que acabamos de analizar se ejecute.

Indicadores de compromiso:

Hashes de la muestra analizada

MD5 A68630FF2790EB9C321E395D071ED487

SHA1 C58082845E9AD260F8105E09EA089681060F941D

SHA256 2C67C321C42D6C2A95AAD21D5D30D8EF534C5D25983A95A80F675921368AE3F1

Actividad de la red

DNS el gendysoft[dot]com 107. 180. 34. 92 Estados Unidos

GET http://el gendysoft[dot]com/beta.exe 107. 180. 34. 92 Estados Unidos