Buenas H@x0rs!

La verdad que o no doy cera a esto o de repente me tenéis hasta en la sopa. Muchos de vosotros sabéis que he estado junto con una amiga y compañera de profesión @Carol12Gory dando una charla llamada «Fishing Phishers» en la que explicabamos por un lado como sacar información sobre los phishings y como enlazar la información de dichas páginas falsas con posibles grupos y campañas y por otro lado como montar un sistema de distribución de Phishing que funcionara mejor que las chapuzas que nos llegan a diario al correo.

En este primer articulo nos vamos a centrar en las herramientas y técnicas para, distinguir un mail falso del real y sacar el máximo de información posible sobre el atacante.

¿Cuántos de vosotros no os despertáis cada mañana y os encontráis con el Mail lleno de mails que…?

- Os llaman feos porque os están buscando una novia China?

- Os insinuan que sois impotentes ofreciendoos la pastilla azul? (No la de Morfeo no)

- Ehh! o es que estáis buenísimos y mujeres de medio mundo quieren movida con vosotros…

- Amazon te escribe y resulta que no has pedido nada?

- Oh mi cuenta inexistente de Netflix ahora tiene problemas con mi tarjeta que no he dado nunca?

Estos son varios ejemplos y la lista no acabaría nunca, pero claro si sois mentes algo inquietas y queréis aprender… por qué no un día aburridos cogemos nuestros conocimientos y los ponemos a hacer «travesuras»?

Claro que … aparte de porque salen en SPAM como puedo saber que no se tratan de correos LEGÍTIMOS?

¿POR DÓNDE EMPEZAMOS?

Pues por el principio? vale bromas aparte depende de como tengamos configurada la cuenta de correo toda esta porquería nos llegará a SPAM, raro es el que se cuele en nuestro «Buzón de entrada» sino como recomendación… poned un filtro que todo lo que no sea de remitentes conocidos …. AL BUZÓN DE SPAM!

Vale, ya tenemos un correo malicioso pero … y ahora qué? En este caso tenéis en vuestro correo la opción de mirar las cabeceras del correo?

PARTES DE UN CORREO

- Cabecera de Correo: Contiene toda la información útil desde el punto de vista de seguridad

- Origen (From:)

-

From: "AsianMelodies.." <HGOptKNLVeIy.@patri.unaux.com>

- Destino (Delivered to: )

-

Delivered-To: XXXXXXX@gmail.com

- Fecha (Date: )

-

Date: Wed, 16 Oct 2019 18:18:25 -0400

- Asunto (Subject:)

-

Subject: nebu_73 -L0VE 0f Your Life Is Waiting F0r Y0U...

- Recibido de (Received: from ) => Este dato suele ser lo mas interesante ya que trae todos los saltos que ha pegado este correo hasta llegar a nosotros. En muchos casos es donde podemos detectar que se trata de un correo que no es legítimo.

-

Received: from SN1NAM02HT110.eop-nam02.prod.protection.outlook.com (2603:10a6:207:4::17) by AM0PR06MB6179.eurprd06.prod.outlook.com with HTTPS via AM3PR07CA0059.EURPRD07.PROD.OUTLOOK.COM; Thu, 17 Oct 2019 04:18:51 +0000 Received: from SN1NAM02FT024.eop-nam02.prod.protection.outlook.com (10.152.72.54) by SN1NAM02HT110.eop-nam02.prod.protection.outlook.com (10.152.73.58) with Microsoft SMTP Server (version=TLS1_2, cipher=TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384) id 15.20.2367.14; Thu, 17 Oct 2019 04:18:50 +0000 Authentication-Results: spf=none (sender IP is 63.32.62.171) smtp.mailfrom=vrpholds.sytes.net; hotmail.com; dkim=none (message not signed) header.d=none;hotmail.com; dmarc=none action=none header.from=; Received-SPF: None (protection.outlook.com: vrpholds.sytes.net does not designate permitted sender hosts) Received: from ec2-34-244-162-151.eu-west-1.compute.amazonaws.com (63.32.62.171) by SN1NAM02FT024.mail.protection.outlook.com (10.152.72.127) with Microsoft SMTP Server id 15.20.2367.14 via Frontend Transport; Thu, 17 Oct 2019 04:18:50 +0000 X-IncomingTopHeaderMarker: OriginalChecksum:75E154C14E7D90406EA3B480663B3B2D3FC2E4891180E5D8C4FE8DC282A97CBC;UpperCasedChecksum:15E549F87C1786A363C342302B55FC22FE6E7F8DD5733179FAB336EE5FD020A5;SizeAsReceived:523;Count:10

- Tipo de Contenido(Content type)=> Establece el tipo de contenido del cuerpo del mensaje HTML, texto plano, etc.

-

Content-Transfer-Encoding: 7bit Content-Type: text/html; charset="UTF-8"

- ID del Mensaje (Message ID)

-

Message-ID: <04a335c5-ce1e-4232-89f8-ede0c48ea606@SN1NAM02FT024.eop-nam02.prod.protection.outlook.com>

- Recibido (Received by)

-

Received: by 2002:a05:6402:6cb:0:0:0:0 with SMTP id n11csp294912edy; Wed, 16 Oct 2019 21:21:43 -0700 (PDT) X-Google-Smtp-Source: APXvYqy6JcJ16/6Hl/ioHHhncRd44HjPCTWwj8I9okm+EGBsMmThEc4UxtsXLCIo77zjajtVQdXQod9V7vmeulS6+w== X-Received: by 2002:aa7:de12:: with SMTP id h18mr1652253edv.226.1571286103102; Wed, 16 Oct 2019 21:21:43 -0700 (PDT)

- Remitir a (Reply to)

-

Reply-To: reply@vrpholds.sytes.net

- Cuerpo del Correo(Message Body) => Contiene el mensaje que transporta el correo

- Las cosas «interesantes que puede contener un correo en esta parte son los enlaces o incluso «botones» (que no dejan de ser un Enlace bonito) y que mas adelante en el articulo también analizaremos.

-

<html> <head> </head> <body> <center> <a href="http://â¢â£ââ£â¤ââ¢.âââ¤â/r.php?t=c&d=39850&l=3377&c=80775"><b>>>Your Soulmate Is Here!<<</b></a><br><br> <a href="http://â¢â£ââ£â¤ââ¢.âââ¤â/r.php?t=c&d=39850&l=3377&c=80775"><img src="https://pbs.twimg.com/media/EG1fCQWWwAExV7Y?format=jpg&name=small" alt="Click on show blocked content to see images"></a> <br> <a href="http://â¢â£ââ£â¤ââ¢.âââ¤â/r.php?t=u&d=39850&l=3377&c=80775"><img src="https://pbs.twimg.com/media/EG1fFHjW4AEWD2J?format=jpg&name=small"></a> <br> <p> <br> <a href="http://â¢â£ââ£â¤ââ¢.âââ¤â/opt.php?d=39850&l=3377&c=80775&em=ad45af0b26d2bf9521ac9e716d7a2d94"><img src="https://storage.googleapis.com/mynewsbucket/optout.PNG"></a> </center> </body> </html>

EL REMITENTE

Lo primero que analizaremos sera el lenguaje, ya que muchos phishings son tan chapuceros que utilizan traductores automáticos y lo que pretende ser castellano o ingles termina siendo una cosa rara mas parecida al Swahili que a lo que pretendían:

El remitente es importante porque… en algunos casos es tan descarado que te envía el correo … ¿BOB ESPONJA P****S CUADRADAS?

LOS ENLACES

Antes de clicar nada… ESTATE QUIETO NO HAGAS CLIC!, hay que mirar el contenido de los enlaces ya que los hipervinculos que traen pueden parecer una cosa y ser otra:

Si clicamos botón derecho sobre el botón de «GO TO APPLE ID ACCOUNT» y elegimos la opción «Copiar dirección de enlace» veremos que de apple nada, mas bien es este el enlace al que nos lleva a

http://52.211.157.137/KqSGxvW

No se vosotros pero YO no me la juego abriendo un enlace de estos en mi equipo así que tiro millas con una herramienta que ya he mencionado en mi anterior post y no es otra que ANY.RUN .

- Creamos una máquina con el enlace que hemos conseguido

- Vamos viendo que ocurre en la maquina¿Que observo?

- Nuevos procesos

- Cambios en el registro

- Conexiones y peticiones que hace (De aquí se pueden sacar nuevas IPs ;P)

- Países de procedencia

- Hay alguna descarga

En el caso de que veamos que la web es inocua y que solo busca el robo de credenciales es interesante abrir Burp y meterlo para ver como funciona por debajo.

ANALIZANDO LO QUE NO SE VE

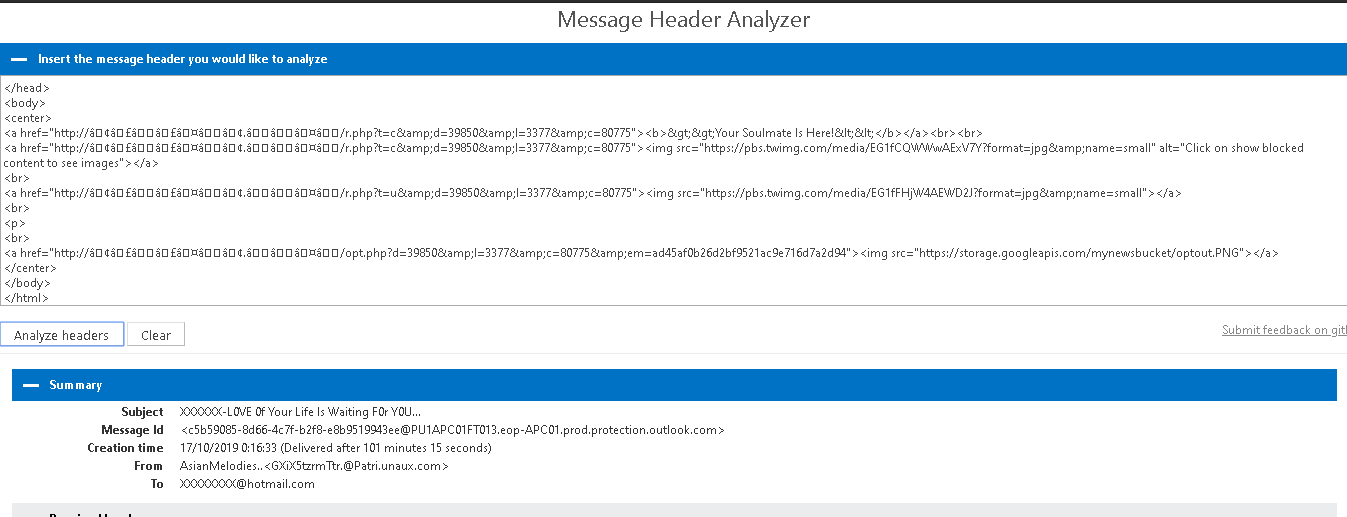

Para analizar las cabeceras vamos a utilizar un par de herramientas que son sencillas de utilizar y que están disponibles ONLINE :

- MR. TOOLBOX

- Para ver el contenido del mail que estamos analizando clicar AQUI. Aparte, lo interesante de esta herramienta es que ya cuenta con una Blacklist de servidores y dominios mas o menos actualizada, por lo que os marca la confiabilidad del remitente.

- GOOGLE TOOLBOX

- AZURE TOOLBOX

- KITTERMAN => Analizador de SPF Mide la confiabilidad del servidor

NEXT STEP

Ahora tenemos datos no?

Dominios, Ips…

Qué hacemos con ellos? Lo primero es organizarlos ya que si no los organizamos al final es un galimatías sin ton ni son y lo segundo es ir buscando información sobre ellos:

- Ir a Shodan y ver qué información tiene

- Revisar la información de Alienvault OTX

- Buscar información que tienen en CISCO TALOS

- Herramientas como PENTEST TOOLS nos permiten lanzar un nmap desde la web, algo limitado pero algo es algo

- Si hay suerte de que exista algo u WhoIs?

- En caso de que la pagina este caída (Que puede ser normal) siempre hay herramientas como WAYBACK MACHINE a la que podremos recurrir para ver como era y que tenia

Hay ocasiones en las que con una tontería así… terminamos encontrando algún ,panel de un C&C que ya es triste pero como bien digo, hay malos … y malos chapuceros y estos últimos abundan en la red.

La gran mayoría de ocasiones son servidores que han sido en cierto modo comprometidos por una mala configuración y tienen abiertos servicios RDP por ejemplo que son vulnerables a ataques como Bluekeep.

Os dejamos aquí la parte correspondiente a la ppt que utilizamos en nuestro taller tanto de Navaja Negra como de HoneyCon.

Hasta aquí la primera parte del taller que ofrecimos en ambos eventos. Os vemos en la siguiente parte!

Nebu_73

«Zuretzat Ilargia Lapurtuko nuke Gauero» – Ken Zazpi

Un comentario en «Fishing Phishers : How to Fish a Scammer [ESP]»

i am from Italy hello. Can you help me translate? /rardor

Los comentarios están cerrados.