Campaña de phishing y malware durante el Covid-19

Desde que comenzó la pandemia mundial de covid-19 se ha escrito mucho sobre algunas de las amenazas que tanto empresas como personas físicas han recibido aprovechando esta particular situación a la que nos enfrentamos. Pero no es la primera, ni será la última vez que pasará como veremos a continuación.

Campañas anteriores

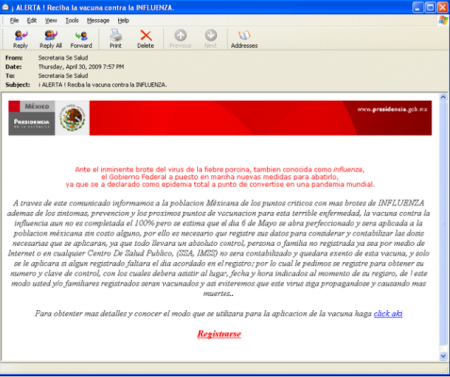

Esta situación, en la cual los ciberdelincuentes se aprovechan, no es ni muchos menos nueva, no han reinventado la rueda ni mucho menos. De hecho, a lo largo de la historia han existido este tipo de campañas de forma constante hasta ahora. Si retrocedemos 11 años en el tiempo nos podemos encontrar campañas del siguiente estilo:

Hace 11 años hubo una campaña de phishing a través de la cual hacían creer al usuario que existía una vacuna contra la gripe porcina que atacó en aquella época. Es decir, nada nuevo bajo el sol. Distinto es el medio usado, pero el fin perseguido y algunos métodos siguen invariantes.

Campañas sobre el covid-19

Centrándonos en la campaña presente que nos atañe y que se esta sufriendo en la actualidad, se ha hablado ya mucho y variado. En esta campaña se aprovecha cualquier excusa para atacar al usuario, siendo el más usado el phishing que puede llegar a través de distintos medios, siendo los más frecuentes:

- Correo

- Mensaje de texto

- Mensajería como WhatsApp o Telegram

El objetivo final es obtener dinero, para lo cual roban información del usuario, siendo la más común aquella relacionada con medios bancarios de pago. Para ello, principalmente se han visto tres métodos una vez el phishing pasa a una siguiente fase, hablando de una forma muy general:

- Suplantación a través de una web falsa

- Instalación de una APP (en caso de telefonía)

- Descarga de un fichero (en caso de equipos)

Phishing

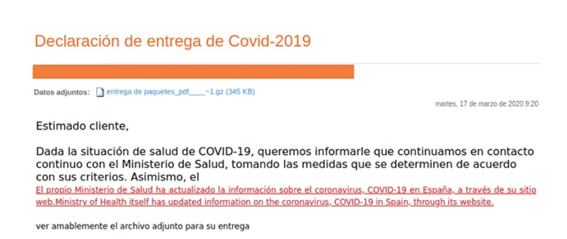

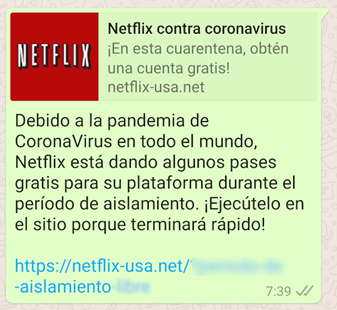

Se ha hablado ya largo y tendido sobre las distintas e imaginativas campañas de phishing que se han estado enviando estos días y como ya se ha dicho las hay de todos los colores y para todos los gustos, comenzando desde correos suplantando al ministerio de sanidad hasta whatsapps de suplantación a Netflix.

En este ejemplo concreto, se hacen pasar por el ministerio de sanidad para entregar un documento (por supuesto nada sospechoso) en el que dicen dar una serie de pautas actualizadas, al menos eso dan a entender hasta que se habrá el fichero, de los que hablaremos más adelante.

Este otro phishing se lleva a cabo mediante la red social de WhatsApp. En esta ocasión te hacen creer que existen opciones de obtener una cuenta en Netflix, donde una vez accedes al enlace, te hacen un cuestionario y posteriormente te piden permisos para compartirlo con 10 contactos. Lo que realmente hacen es obtener información nuestra y de los contactos.

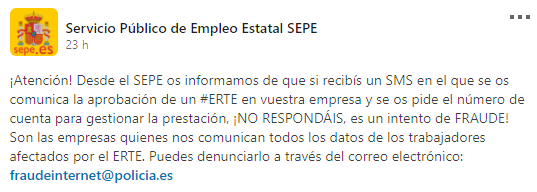

Otro tipo de phishing que ha sido común y que han alertado ya las autoridades pertinentes ha sido vía SMS, donde se comunicaba un ERTE en la empresa y pedían el número de cuenta.

Como se puede observar, han habido casos de todos los tipos y por todos los medios, por lo que siempre es recomendable estar alerta y no fiarnos nunca así como mirar las fuentes reales de procedencia de la información.

Malware

Hablando de forma generalista, una amplia mayoría del malware que ha estado golpeando estos días ha venido provocado por numerosas campañas de phishing como hemos visto anteriormente.

En este caso, podemos distinguir entre los que han ido enfocados a golpear la telefonía y los que han ido a los equipos de trabajo u ordenadores personales. Las primeras son apps que se instalan en el móvil y pueden ser desde adware hasta ransomware pasando por troyanos bancarios.

Malware en APKs

Anubis

Uno de los tipos más comunes que se han visto estos días han sido troyanos bancarios, en especial Anubis, que ha incorporado nuevas funcionalidades para la ocasión como las de ransomware. Esta app se introduce a través de la suplantación de otra App en Google Play para detectar el covid-19 y ver positivos cerca del lugar en el que te encuentras.

Este malware por lo general instala un keylogger para robar las credenciales bancarias o hace capturas de pantalla para ello. Adicionalmente, hace las veces de ransomware, una vez que roba contraseñas de sitios como paypal, y encripta los ficheros con una extensión Anubiscrypt. También bloquea el terminal, pero parece ser que esta funcionalidad aún no está completamente desarrollada, lo que hace pensar que esta versión no será la última y que las funcionalidades mejorarán e incluso se incrementarán. Para más información se puede leer el artículo https://www.bleepingcomputer.com/news/security/anubis-android-trojan-spotted-with-almost-functional-ransomware-module/

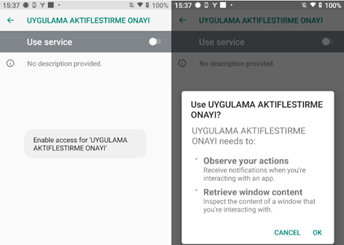

Cerberus

Este malware, que es un troyano bancario, ha sido distribuido a través de campañas de phishing de URLs maliciosas aprovechando la situación del covid-19. De hecho, la aplicación se llama Corona-Apps.apk y una vez que es instalada en el dispositivo pide al usuario de forma reiterada permisos en el dispositivo hasta que este o bien los da, o bien desinstala la APK.

Este troyano busca la de tarjeta de crédito del usuario, para lo cual instala una base de datos SQLite en el sistema de ficheros del teléfono y se conecta con el C&C desde donde se van dando órdenes para los pasos a seguir. Se puede obtener información más detallada en el enlace https://blog.avira.com/cerberus-flies-under-covid-19-flag/

Destacar que este malware incorpora una funcionalidad de RAT (Remote Access Trojan) para poder abrir una backdoor con la C&C y que además tiene la potencia de bloquear la pantalla para que sea desbloqueada desde la botnet. Por último, es capaz de robar código de doble factor de autenticación 2FA como Google Authenticator, teniendo así privilegios de accesibilidad sobre el sistema operativo y permitiendo así a la app el acceso a servicios con este tipo de seguridad como pueden ser servicios bancarios online. Información más detallada en https://www.bleepingcomputer.com/news/security/cerberus-android-malware-can-bypass-2fa-unlock-devices-remotely/.

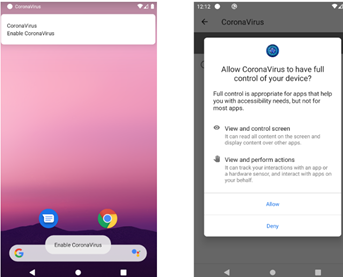

Gnip

Esta campaña ha sido avistada en España por Kaspersky, donde este troyano bancario abusa del phishing para obtener la tarjeta de crédito de los usuarios.

Para ello, utiliza la campaña del coronavirus, donde dice a los usuarios el número de infectados que hay por su zona y su ubicación previo pago de una pequeña cantidad (con los datos de la tarjeta). Una vez realizado el pago, evidentemente se descubre el pastel y ni te cobra esa cantidad ni te da los datos que dice tener, porque es evidente que no los tiene.

Para más información sobre este malware concreto se puede visitar este enlace de Kaspersky https://www.kaspersky.com/blog/ginp-trojan-coronavirus-finder/34338/

Apps de teletrabajo

Otro de los malware más comunes estos días que sufrimos el covid-19 son los dropper que conectan con un C&C y ejecutan órdenes para bajar malware en el terminal.

Estas aplicaciones se están aprovechando de la situación del teletrabajo para suplantar apps que permiten la comunicación entre usuarios. En este caso, se han detectado aplicaciones reempaquetadas con malware haciéndose pasar por Zoom, de hecho tiene el paquete hasta el mismo nombre. Este malware descarga su carga útil desde dominios que son DNS dinámicos y lo ejecutan.

Este tipo de malware lo que hacen es descargar otro malware en el sistema, generalmente en segundo plano en busca de hacer daños al usuario para posteriormente obtener beneficios económicos. Más información en el blog de Bitdefender https://labs.bitdefender.com/2020/03/infected-zoom-apps-for-android-target-work-from-home-users/

Malware para equipos personales o de trabajo

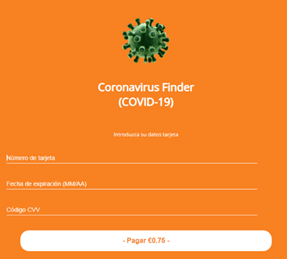

Droppers

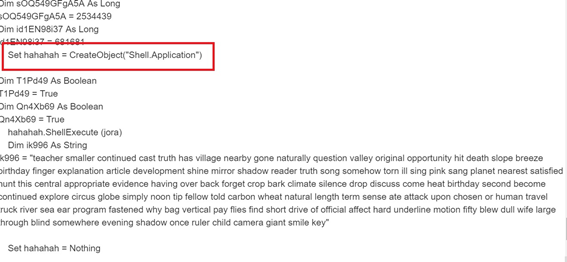

Es un malware que descarga otro y durante la campaña de covid-19 que estamos viviendo han sido la gran mayoría. Suelen ser documentos office (por lo general Word o Excel) con macros que o bien copian un script en el sistema (jar, vbs, bat, js, jse, etc) o bien ejecutan un comando (powershell por lo general) para descargar otro fichero malicioso.

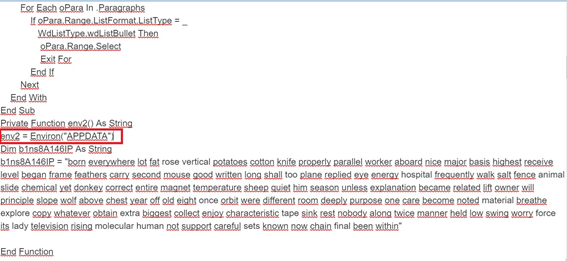

En la imagen se observa como existe embebido en el documento el script que va a ejecutarse a posterior y como a continuación lo mete en una ruta que no necesite de permisos de administrador para ejecutarlo.

Se observa una cantidad importante de código basura además de ofuscado para poner más difícil su reversing.

Por último, una vez que se ejecute el proceso, será este último script el que mediante petición web descargue el malware, que no olvidemos que es el verdadero objetivo.

Como ya se ha dicho anteriormente, de forma idéntica se ha visto scripts de tipo VBS, JAR, JS o BAT que se comportan exactamente del mismo modo.

Stealers o Spyware

Suele ser malware que monitoriza al usuario y roba información sensible del mismo ya sea de tipo personal (redes sociales, webs registradas, correo, etc) o tipo bancaria (tarjetas, credenciales de banca online, etc). Esta información es pasada a una botnet que a su vez puede hacer las veces de Command and Control (C&C).

Suele ser común en este tipo de malware la instalación de un hook en el sistema que monitorice las llamadas al sistema para controlar las pulsaciones de teclado, o dicho de otro modo (contiene funcionalidades de keylogger).

Lo normal de este tipo de malware es que sea descargado por otro dropper como por ejemplo los scripts anteriores. En este caso, y relacionados con la campaña del covid-19 existen multitud de stealers o RAT, que se pueden ver por ejemplo en las subidas públicas de any run o Polyswarm donde hay de todo tipo, desde ejecutables de Microsoft hasta VBS o ficheros JAR.

En este punto, es necesario destacar que muchos droppers siguen descargando emotet o incluso trickbot. Esto puede significar que muchas de las infraestructuras usadas en un pasado muy cercado han sido reaprovechadas para seguir desplegando este tipo de malware.

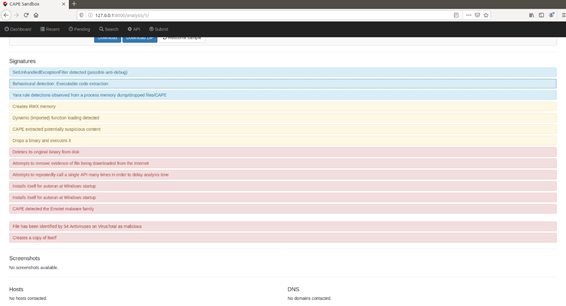

Por ejemplo, si usamos una sandbox para el análisis podemos observar como efectivamente, siguen existiendo durante esta campaña de covid despligues de Emotet con una cantidad tremenda de IPs para conectarse con una botnet.

Adicionalmente, también se ha encontrado como ya se ha dicho a Trickbot haciendo de las suyas, que ya no sola roba información, si no que hace un análisis de unidades de red y de la propia red como vinos en el artículo https://hacking-etico.com/2019/10/08/nueva-campana-del-malware-emotet-en-espana/ y que aún sigue coleando.

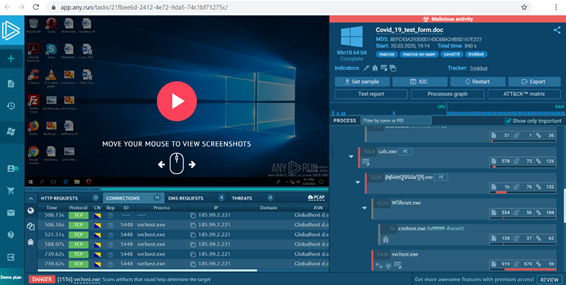

Un ejemplo este el documento Word “covid_19_test_form.doc” que termina, mediante macros y un fichero BAT, descargando el malware.

Por último, destacar que también han existido una gran cantidad de RAT que conectan con una botnet para ejecutar los comandos, uno de los más destacados ha sido nanocore.

Ransomware

En España en concreto el malware que más ha pegado durante esta etapa de covid-19 por la que pasamos ha sido sin lugar a dudas Netwalker.

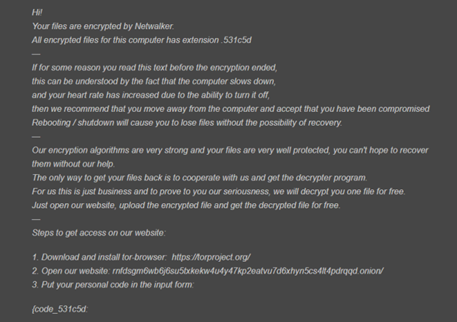

Este malware usó una campaña de phishing con un fichero adjunto que lo despliega y ejecuta. En este caso un fichero visual basic (VBS). Este ransomware sigue el modelo de RaaS (Ransomware as a Service) por el cual se ofrece el ransomware, el panel de control y por lo general se suele dar el servicio automatico de desencriptado y de pagos. Todo a través de la darknet como es lógico.

Este ransomware esta embebido dentro del script VBS. Una vez se ejecuta y se carga correctamente en memoria, sin crear persistencia, para una serie de servicios y procesos preconfigurados y borra los backups. Posteriormente, encripta el sistema de fichero a excepción de una serie de rutas preconfiguradas y muestra la nota de rescate.

Se observa que da la ruta de Tor a través de la cual pagar. En este caso son 1000 dólares si se paga antes de 7 días, duplicándose esa cantidad tras ese límite para el software de descifrado. Para que se vea la buena voluntad, te dejan subir 3 ficheros para desencriptarlos y comprobar que funciona el desencriptado.

Este malware ha puesto en el punto de vista a los hospitales, que como todos sabemos es una infraestructura crítica para la población, y más ahora. Por tanto, ahora más que nunca hay que extremar las precauciones. Por último, destacar que Ryuk sigue con vida, especialmente en EEUU donde en los últimos días ha atacado hospitales en mitad de la pandemia y sin escrúpulos (que por otro lado, era de esperar) https://twitter.com/AltShiftPrtScn/status/1243166479903834112

En resumen, durante el Covid-19 se han acentuado los ataques hacia los usuarios y sobre todo hacia infraestructuras críticas, por lo cual es muy importante estar alerta y analizar los correos (como ya se explicó en este blog

https://hacking-etico.com/2019/04/09/prevencion-ante-ataques-phishing-parte-1/ ) y no ejecutar nada que no conozcamos.

Venga a ustedes!!