Análisis del correo que suplanta al Ministerio de Trabajo amenazando con una inspección

Con la que está cayendo, no es de extrañar que algunos delincuentes intenten hacer su peculiar agosto a costa de los usuarios que se encuentran confinados en sus casas. En estas últimas semanas hemos visto amenazas de todo tipo aprovechándose de la crisis provocada por el coronavirus, aunque como en el caso que vamos a ver hoy, hay quien le da su propia vuelta de tuerca y quiere sacar partido de las dificultades por las que atraviesan miles de empresas y trabajadores.

El correo con la inspección de trabajo

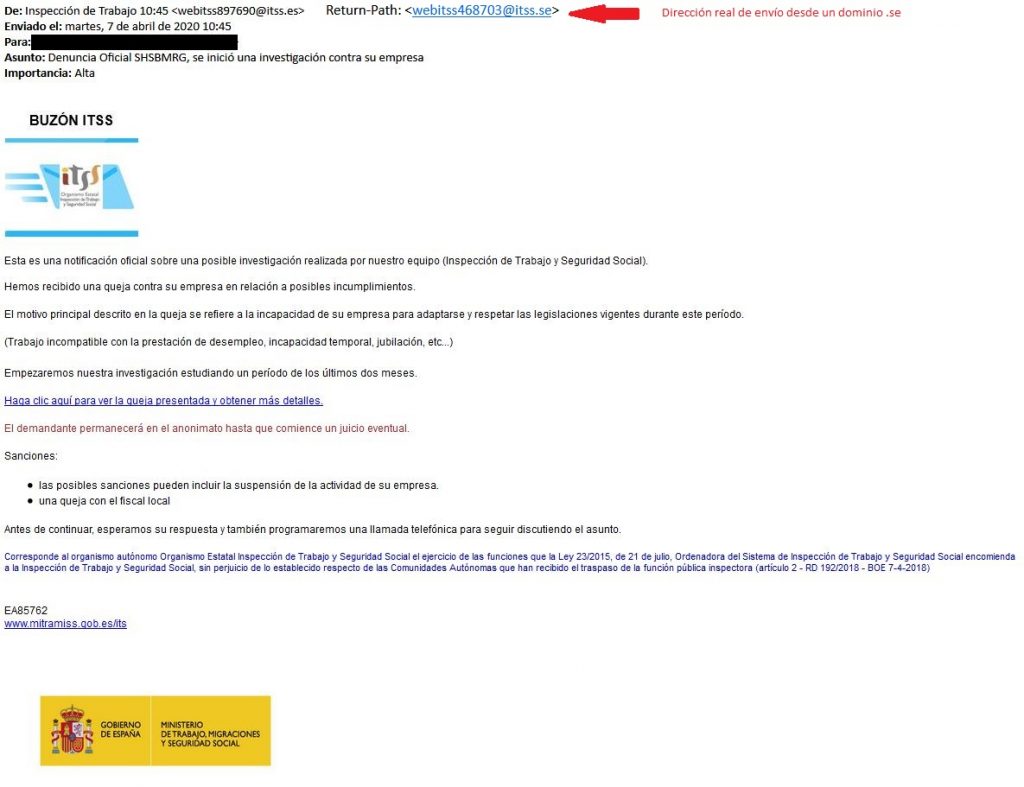

Durante la mañana del martes 7 de abril, aproximadamente a partir de las 10:45, se empezó a recibir en las bandejas de entrada de muchos usuarios en España un correo que decía provenir del Ministerio de Trabajo, Migraciones y Seguridad Social del Gobierno de España. En este correo se notificaba de una denuncia interpuesta a la empresa receptora por incumplir la legislación, ofreciéndose un enlace para ver la supuesta queja presentada.

Si revisamos el correo vemos que, a primera vista y si el que lo recibe no está atento, puede pasar por un correo oficial. El remitente parece provenir del organismo oficial de Inspección de Trabajo y Seguridad Social (ITSS) y la situación actual con miles de ERTEs realizados por empresas de todo el país durante las últimas semanas hace creíble que algunos empleados denuncien a sus empresas si estas han cometido alguna irregularidad.

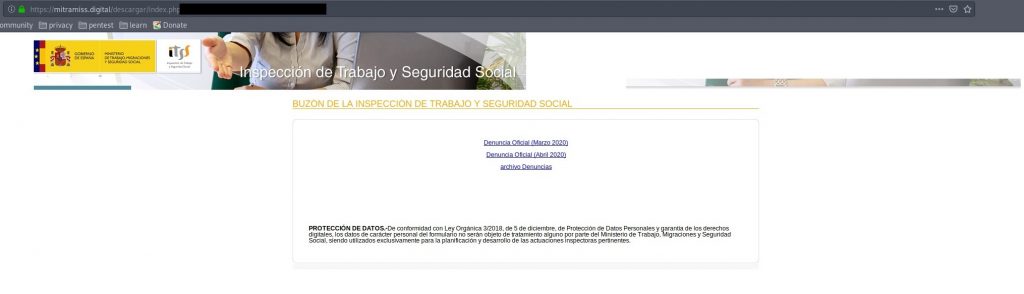

No obstante, si somos desconfiados y revisamos las cabeceras del correo encontraremos cosas sospechosas. Tal vez la más llamativa de ellas es que el Return-Path (o dirección a la que se envía ese correo en el caso de que lo contestemos) difiere de lo mostrado en el campo del remitente. Si nos fijamos, veremos que, si bien en el remitente aparece el email webitss5150@itss.es, en el Return-Path observamos como esta dirección cambia a webitss468703@itss.se. Si observamos atentamente veremos que, mientras en la primera dirección de email el domino pertenece a España (.es), en el segundo correo este dominio cambia al de Suecia (.se). En el caso de que la persona que reciba este correo no sospeche de él y pulse sobre el enlace proporcionado, será redirigido a una web que simula ser la de Inspección de Trabajo y Seguridad Social. Paradójicamente, mientras la web oficial no dispone de un certificado de seguridad, la fraudulenta sí que dispone de uno, y esto hace que se muestre el candado verde, dándole una falsa sensación de seguridad a las víctimas que acceden a ella.

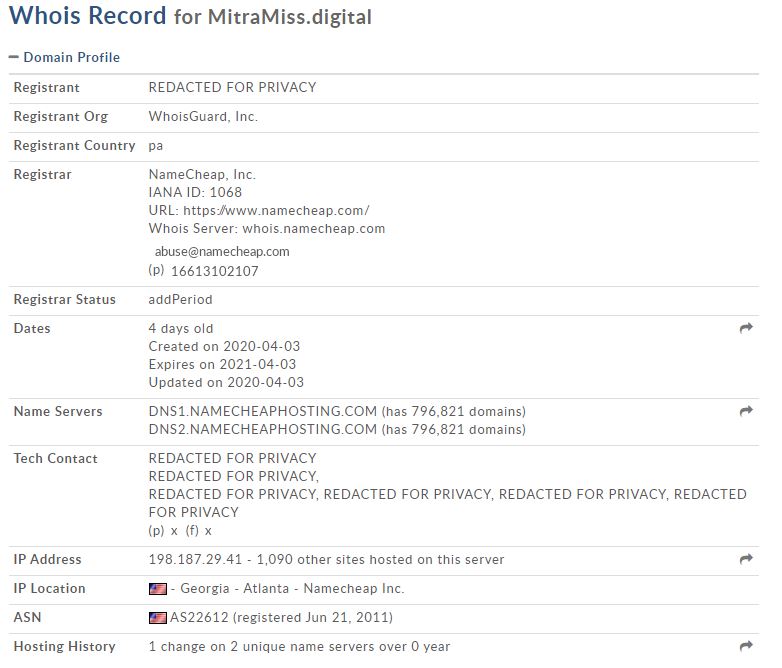

Si revisamos la información de la web que ha sido usada por los delincuentes para alojar los archivos maliciosos, veremos como el dominio fue registrado el pasado 4 de abril, por lo que la web es de reciente creación y, por mucho que quieran hacer pasar por legítimo el dominio utilizado, parece claro que se trata de una trampa.

Archivos maliciosos (Primera fase)

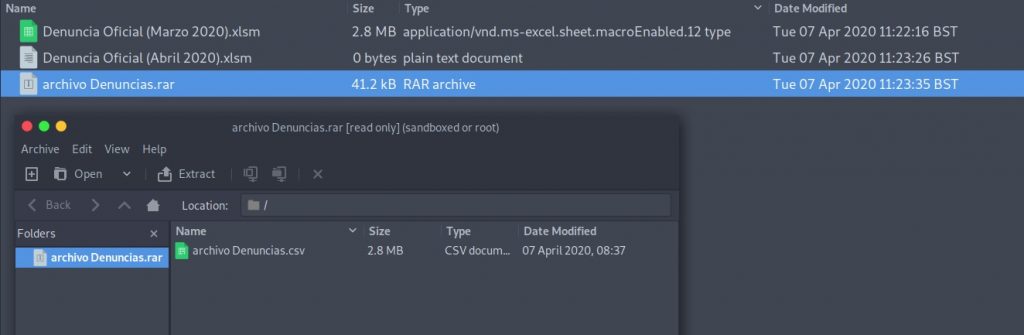

Si nos fijamos en los enlaces que aparecen en esa web fraudulenta veremos que hacen referencia a tres archivos que compondrían la primera fase de esta amenaza. Estos son:

- Denuncia Oficial (Marzo2020).xlsm

- Denuncia Oficial (Abril 2020).xlsm

- Archivo Denuncias.rar que contiene el fichero archivo Denuncias.csv

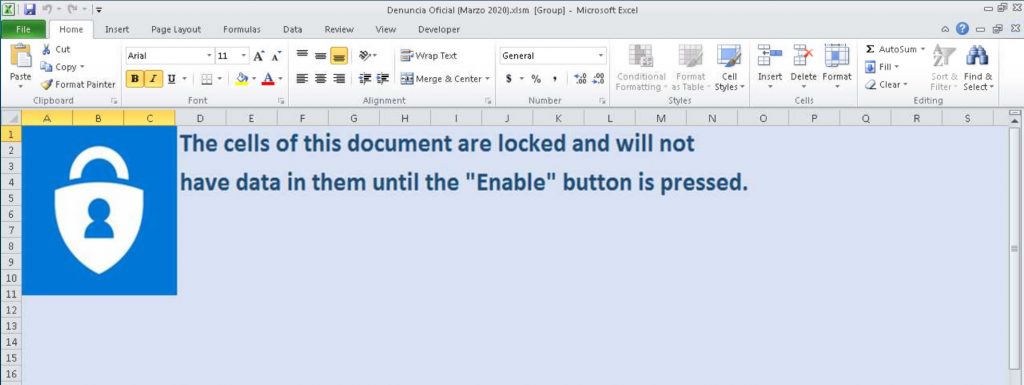

En el momento de descargar estos ficheros, el nombrado como “Denuncia Oficial (Abril 2020).xlsm” tenía un tamaño de 0bytes y no contenía información alguna. No obstante, los otros dos archivos abrían una hoja de cálculo en Microsoft Excel y solicitaban habilitar la edición para así poder ejecutar sus macros maliciosas.

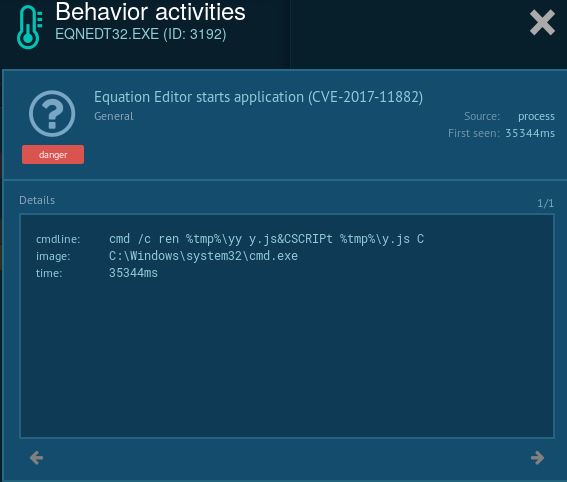

Estas macros inician la cadena de descarga y ejecución de una serie de scripts que terminan ejecutando el archivo EQNEDT32.EXE en el sistema infectado, el cual se aprovecha de la vulnerabilidad CVE-2017-11882, presente en varias versiones de MS Office, para seguir descargando y ejecutando código arbitrario en el sistema, tal y como observamos en el análisis realizado en Any.Run.

Archivos maliciosos (segunda fase)

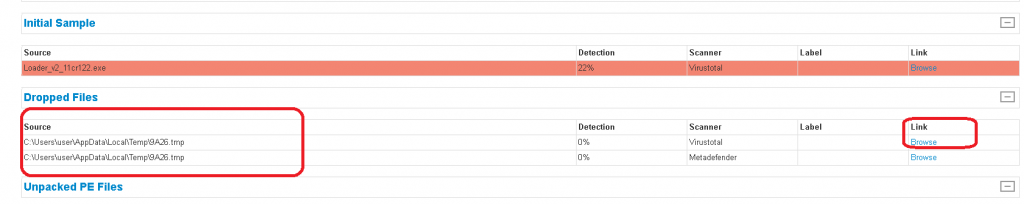

Durante esta cadena de descarga y ejecución de malware podemos observar como se realizan peticiones GET de descarga a una dirección IP alojada en Malasia y que termina descargando el malware de la segunda fase de esta infección. Durante el análisis realizado, hemos llegado a descargar dos archivos maliciosos diferentes desde la misma dirección IP.

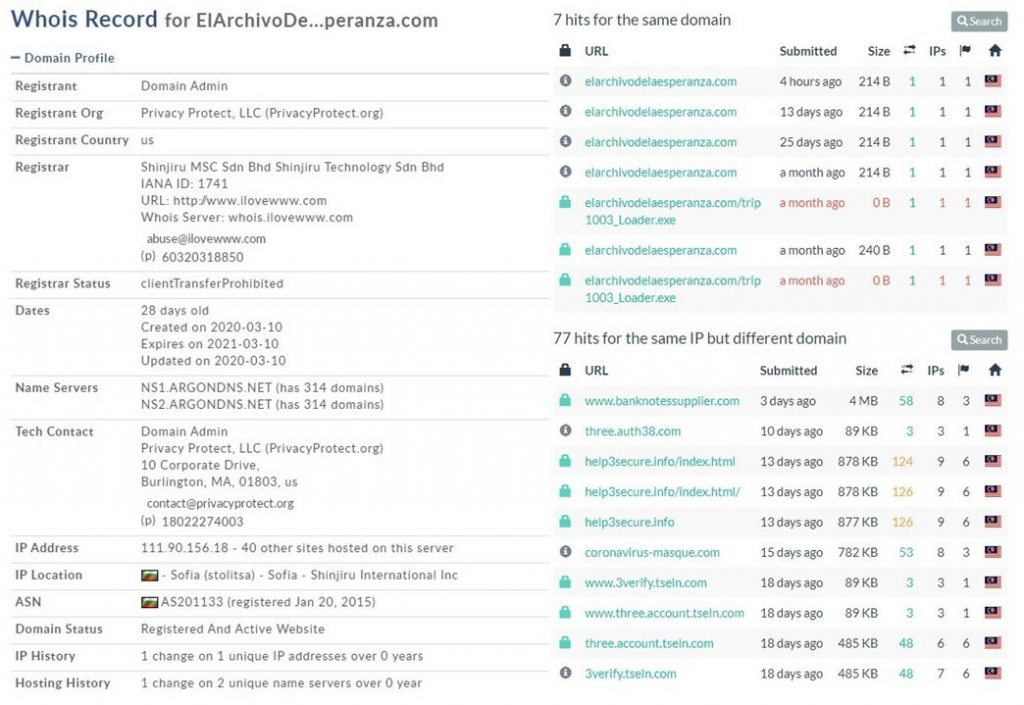

En lo que respecta al dominio utilizado por los delincuentes para alojar el malware de esta segunda fase, vemos como este se registró el pasado 10 de marzo y hace un mes también alojó ficheros maliciosos con un nombre similar a los analizados en esta ocasión. Además, en esa misma IP también se han alojado dominios relacionados con temática del coronavirus, lo que demuestra que los delincuentes van adaptando sus temáticas buscando aquellas que les reporten mayores beneficios.

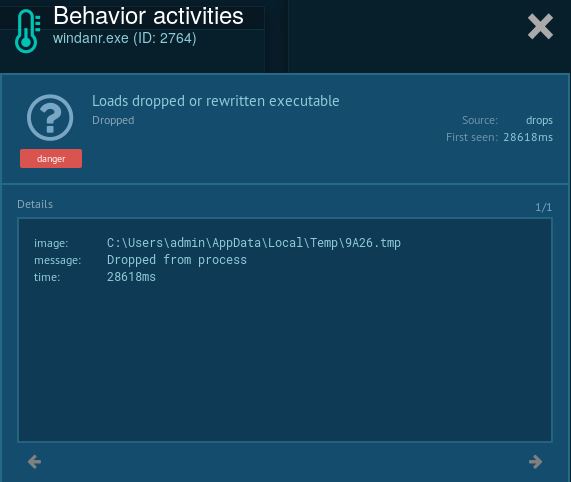

Esta segunda fase de la infección termina con la descarga de un archivo en una carpeta temporal del sistema.

Si buscamos información acerca de este archivo veremos como parecería tener relación con otras campañas anteriores según los resultados aportados por servicios de análisis online de malware como Joe Sandbox.

Sin embargo, si accedemos al análisis en Virustotal de ese archivo, comprobaremos que estamos ante una librería de Windows que viene firmada por Microsoft por lo que la relación de este archivo temporal con casos anteriores puede ser tan solo una coincidencia y no tener relación alguna con este caso.

Finalidad de los atacantes

Queda un aspecto importante de esta campaña de malware aun por descubrir y es averiguar cual era la finalidad de los delincuentes. En este análisis solo hemos detectado archivos maliciosos que descargaban otros ficheros pero no se ha observado actividad maliciosa como la que presentaría un spyware o un ransmoware, por poner solo dos ejemplos.

Según las hipótesis que barajamos esto puede ser debido a dos motivos. El primero de ellos sería que los delincuentes estuvieran realizando una prueba para ver el posible alcance de la campaña de malware que están preparando. La otra posibilidad es que hayan lanzado esta campaña antes de estar completamente terminada y no hayan tenido tiempo de preparar o adjuntar el malware que pensaban utilizar.

En cualquier caso, hace falta recopilar más información para estar seguros de ante que tipo de campaña nos encontramos y averiguar quien está detrás de ella, algo que ya estamos haciendo para prevenir que una nueva campaña de este tipo ponga en riesgo la seguridad de los usuarios que reciban un correo similar.

Conclusión

Esta campaña, claramente dirigida a empresas españolas, nos demuestra una vez más que los delincuentes tratan de aprovecharse de la situación generada por la crisis del coronavirus. Si bien hay varios puntos que denotan que los delincuentes detrás de esta campaña no son tan profesionales como otros, las técnicas usadas son perfectamente válidas para provocar importantes problemas en las empresas afectadas.

Un mensaje similar con una amenaza más peligrosa como la que supone un ransomware hubiera supuesto un importante problema para muchas empresas, más aún en la situación en la que estamos viviendo durante estas fechas. Por eso es importante ir con mucho cuidado con los mensajes de correo que recibamos y contar con soluciones de seguridad que puedan detectar estas amenazas antes incluso de que lleguen a los buzones de correo de los usuarios.

Indicadores de compromiso

Dominios maliciosos utilizados

https://laspeziarevisioni[.]it/immagini/index.php

https://mariaforleo[.]it/tavole/singole/index.php

https://greenwattgroup[.]com/misc/limita/index.php

http://transvil[.]xyz/index.php

https://mitramiss[.]digital/descargar/index.php

https://elarchivodelaesperanza[.]com/

Hashes SHA256 de las muestras analizadas

Denuncia Oficial (Marzo 2020).xlsm

0eb89a031063d812a1b21960b759e03412c16416324a93c2c117a553697432f3

Denuncia Oficial (Abril 2020).xlsm

cc7ac0e1dad38d64895751c2e905bfe366434088dcf8c6d9b7b7c285ca10b2e4

archivo Denuncias.csv

7d503592eae330661537afda0148fa7c025e6aa04cd8871b806f5e6960f8758d

Loader_v2_11cr0.exe

fcacbaaca1c332bd12950aa19a569770e3055f55ade421b7b75ab730421db1ea

Loader_v2_11cr122.exe

f4f00384eade5d74908b402aa2265559548e34156ea349b18ef1bbf6b5b69dfe