Wannacry, una amenaza que sigue presente tres años después

Recuerdo perfectamente cómo transcurrieron las primeras horas de esa mañana del 12 de mayo de 2017. Al principio fueron mensajes enviados por contactos en alguna de las empresas afectadas, luego teorías y capturas de pantalla reenviados por grupos de Telegram dedicados a la seguridad informática, y finalmente llamadas. Algo importante estaba pasando y era el momento de investigar aquella amenaza que estaba poniendo en jaque a no pocas empresas de todo el mundo en poco tiempo.

La situación, 3 años después

Aquella situación parece que fue un revulsivo para muchas empresas y por un breve espacio de tiempo muchos pensamos que se adoptarían medidas para limitar el alcance de este tipo de amenazas, o al menos eso quisimos pensar. La realidad es que, cuando han pasado tres años desde aquel incidente, Wannacry (aunque realmente serían sus variantes) sigue siendo una amenaza muy presente debido a que aún quedan muchos sistemas en los que no se han solucionado las vulnerabilidades que aprovechaba esta amenaza.

Recordemos que Wannacry actuó como un gusano informático y se propagó rápidamente gracias a un exploit conocido como EternalBlue. Este exploit se aprovechaba de una vulnerabilidad crítica en una versión desfasada de la implementación del protocolo SMB realizada por Microsoft, usando el puerto 445, utilizado principalmente para compartir ficheros e impresoras en redes corporativas. Durante uno de estos ataques, los delincuentes buscan en Internet máquinas vulnerables con un puerto SMB expuesto al exterior y lanzan el exploit. Si tiene éxito, el atacante puede ejecutar el malware que desee, que en este caso fue el ransomware Wannacry.

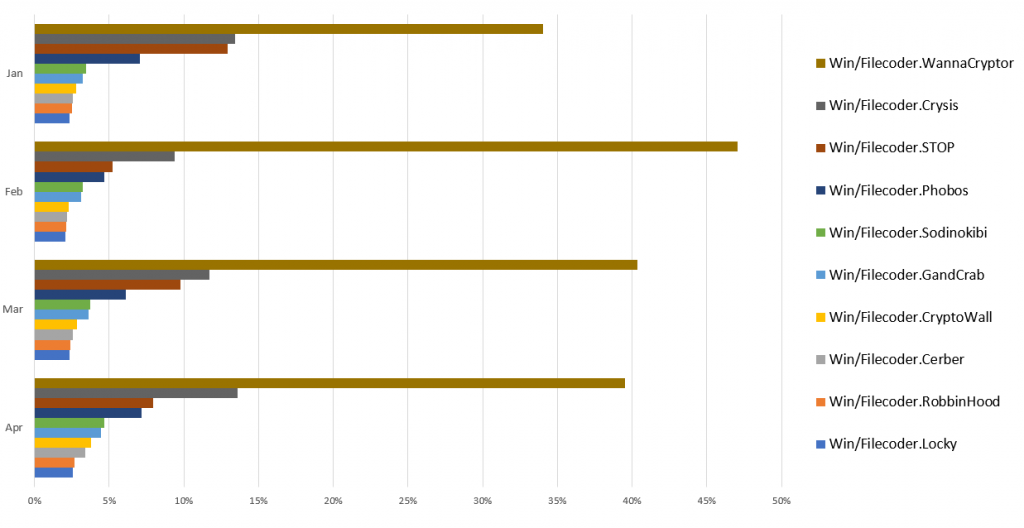

A pesar del tiempo transcurrido, Wannacry sigue siendo una amenaza destacada dentro del mundo del ransomware. Según los datos aportados por el informe de amenazas trimestral de ESET, durante el primer trimestre de 2020, las variantes de Wannacry aún representaban el 40,5% de detecciones relacionadas con ransomware. Esto puede parecer desconcertante, especialmente si tenemos en cuenta el tiempo transcurrido desde el primer ataque, pero cobra sentido cuando vemos que la mayoría de detecciones proceden de regiones con un número elevado de sistemas sin parchear como Turquía, Tailandia e Indonesia.

EternalBlue sigue siendo utilizado

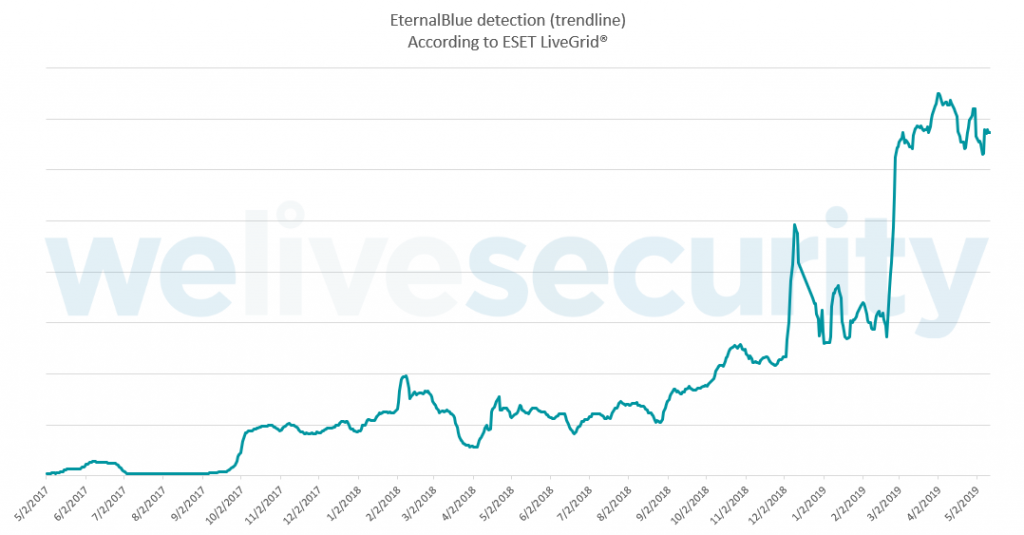

Si las detecciones de variantes de Wannacry siguen siendo importantes en pleno 2020, no menos relevante es el uso del exploit EternalBlue. Aunque su uso ha decaído en los últimos meses con respecto a su pico a mitades de 2019, sigue siendo un exploit usado en miles de ataques que se producen cada día.

De hecho, si nos fijamos en los datos proporcionados por Shodan, todavía quedan un millón de sistemas Windows que usan el protocolo vulnerable SMBv1 expuestos a Internet, lo que se traduce en un millón de víctimas potenciales.

Sorprende ver como en los primeros 10 puestos del ranking aparecen algunos de los países supuestamente mejor preparados para afrontar ciberamenazas según algunos informes, pero esta clasificación podría estar explicada por el elevado número de sistemas conectados, lo que haría subir la media de sistemas vulnerables.

Tampoco debemos olvidar que, a pesar de que EternalBlue fue especialmente conocido por ser utilizado en los ataques realizados por WannaCry, también hubo otras amenazas que utilizaron este exploit como Diskcoder.C (conocido también como Petya, NotPetya y ExPetya) o BadRabbit, y así se ha seguido utilizando en múltiples ataques desde entonces.

¿Hemos aprendido algo?

Echando la vista atrás, es fácil decir que estos incidentes podrían haberse evitado fácilmente si se hubieran aplicado los parches de seguridad que Microsoft publicó dos meses antes de que se produjese el incidente con Wannacry. No solo eso, sino que Microsoft también había recomendado varias veces el dejar de usar el protocolo SMBv1, al considerarlo obsoleto e inseguro.

Podríamos pensar que esto supuso una importante lección y que se tomaron medidas para evitar incidentes similares en el futuro, pero la verdad es que aún quedan muchas medidas que adoptar, la mayoría de las cuales se consideran básicas para tener un nivel de seguridad mínimamente aceptable en una empresa.

Es por eso que se debe ver a la seguridad informática como una invesrión que nos evitará grandes problemas, y no como un gasto tal y como lo siguen contemplando demasiadas empresas en la actualidad, incluso aquellas que ya han sufrido las consecuencias de un ciberataque.

Conclusión

Actualmente, con la crisis sanitaria provocada por el Covid19, un incidente como el que provocó Wannacry hace hoy tres años sería un serio problema, especialmente si se vieran afectados, tal y como sucedió entonces, centros sanitarios y sistemas de salud. Por ese motivo, debemos revisar este tipo de incidentes y aprender de ellos para que la historia no se vuelva a repetir y cause aún mayores daños.

Para evitarlo, debemos aprender de nuestros errores pasados y adoptar, de una vez por todas, medidas de seguridad básicas como la aplicación de parches de seguridad en el menor tiempo posible para evitar que las vulnerabilidades se utilicen en nuestra contra. Si adoptamos esta y otras medidas de seguridad básicas se lo pondremos más difíciles a los delincuentes y podremos centrarnos en defendernos de aquellas amenazas más avanzadas pero menos numerosas.