Los dos países europeos prometieron cooperar y ayudar a atrapar a los hackers más exitosos del mundo. Pero las cosas no salieron del todo según lo planeado y algunos de ellos siguen libres: retrasos en el desarrollo de operaciones y acusaciones a policías corruptos protagonizan una relación difícil entre los países

Los policías estadounidenses tomaron el tren más lento y barato de Kiev (Ucrania) a Donetsk (Rusia).

Después de viajar varias veces entre Ucrania y Estados Unidos, había formas más cómodas de realizar este último trayecto de 400 millas (645 kilómetros). Pero los cinco agentes del FBI se sentían como turistas de lujo en comparación con la mayoría de los viajeros a bordo. Podían permitirse espaciosas habitaciones privadas mientras los demás dormían 10 personas por camarote. El tren avanzaba lentamente, atravesando los campos vacíos y pueblos que parecían congelados, al menos para los estadounidenses, desde la Guerra Fría.

El viaje nocturno iba a durar 12 horas, pero en realidad había comenzado dos años antes, en 2008, en las oficinas del FBI en Omaha, (Nebraska, EE. UU.). Ahí es donde los agentes habían iniciado su intento de comprender la explosión de ciberdelitos que tenían como objetivo a los ciudadanos estadounidenses y sacaban millones de dólares de las víctimas. En ese momento, con al menos 79 millones de dólares (67 millones de euros) robados, era, y con diferencia, el caso del mayor ciberdelito que había visto el FBI. Incluso hoy en día, hay pocos que igualan su escala.

Poco a poco, los investigadores estadounidenses comenzaron a crear un perfil de los sospechosos. Pronto, la Operación Trident Breach, como la denominaron, se centró en esta intervención muy avanzada del crimen organizado que tenía su base en Europa del Este, pero con alcance global. A medida que llegaban las pruebas de todo el mundo, el FBI y sus socios internacionales ponían nombres y rostros a la pandilla e ideaban el siguiente paso.

Mientras el tren atravesaba Ucrania, Jim Craig, que dirigía su primer caso en el FBI, no podía dormir. Pasó el tiempo entre su camarote y el vagón de la cafetería de estilo barroco con las cortinas de terciopelo. Craig permaneció despierto durante todo el viaje, mirando por la ventana hacia la oscuridad mientras el tren atravesaba el país.

Durante más de un año, Craig había viajado por toda Ucrania para construir una relación entre los gobiernos de Estados Unidos, Ucrania y Rusia. Se trataba de un esfuerzo sin precedentes de trabajar juntos y derribar el submundo del ciberdelito que se propagaba rápidamente. Los agentes estadounidenses intercambiaban inteligencia con sus homólogos ucranianos y rusos, bebían juntos y planeaban una acción de gran alcance de aplicación de la ley internacional.

Ese momento de unidad es digno de recordar hoy en día.

En la década desde que Craig hizo ese viaje a Ucrania, el ciberdelito ha crecido drásticamente. El pasado mes de junio, Joe Biden y Vladímir Putin tuvieron como tema central de su primera cumbre cara a cara la crisis del ransomware, que ha afectado a varios gobiernos, hospitales e incluso a un gran oleoducto estadounidense. Ahora que la infraestructura crítica estaba siendo atacada, los estadounidenses han pedido a Moscú (Rusia) que controle a los criminales dentro de las fronteras del país. Durante esa reunión, en respuesta a la nueva presión de Washington (EE. UU.), Putin habló con Biden sobre qué más se podría hacer para encontrar a los ciberdelincuentes.

"La actividad delictiva que llega al nivel de las cumbres internacionales demuestra el grado en el que ha aumentado la amenaza", afirma el excoordinador de ciberseguridad de la Casa Blanca para Barack Obama, Michael Daniel. "También muestra que la situación internacional actual no está equilibrada. No es sostenible".

Unos días después, el jefe de la agencia de inteligencia FSB de Rusia confirmó que el país iba a trabajar con Estados Unidos para encontrar y procesar a los ciberdelincuentes. Dentro de la Casa Blanca, los principales funcionarios estadounidenses piensan en los próximos pasos. Algunos son profundamente escépticos y creen que Moscú preferiría convertir las solicitudes de ayuda sobre los ciberdelitos en oportunidades y no ayudar en la investigación estadounidense.

Para entender por qué están tan preocupados, hay que volver a la investigación que puso a Jim Craig en ese tren en Ucrania en 2010, y al caso por el cual se reunió con los agentes rusos y planificó las redadas en Moscú y en otras ciudades en varios países.

La operación fue una oportunidad única para acabar con una de las bandas de ciberdelitos más exitosas del mundo y para detener a algunos de los operadores más importantes de la vasta economía clandestina de hackers que operaban en Rusia y Ucrania. De hecho, era tan importante que los agentes empezaron a referirse al 29 de septiembre de 2010, el día de las planificadas redadas policiales coordinadas en Ucrania, Rusia, Reino Unido y Estados Unidos, como el Día D.

Ese fue también el día en el que las cosas se torcieron.

Más importante que la vida

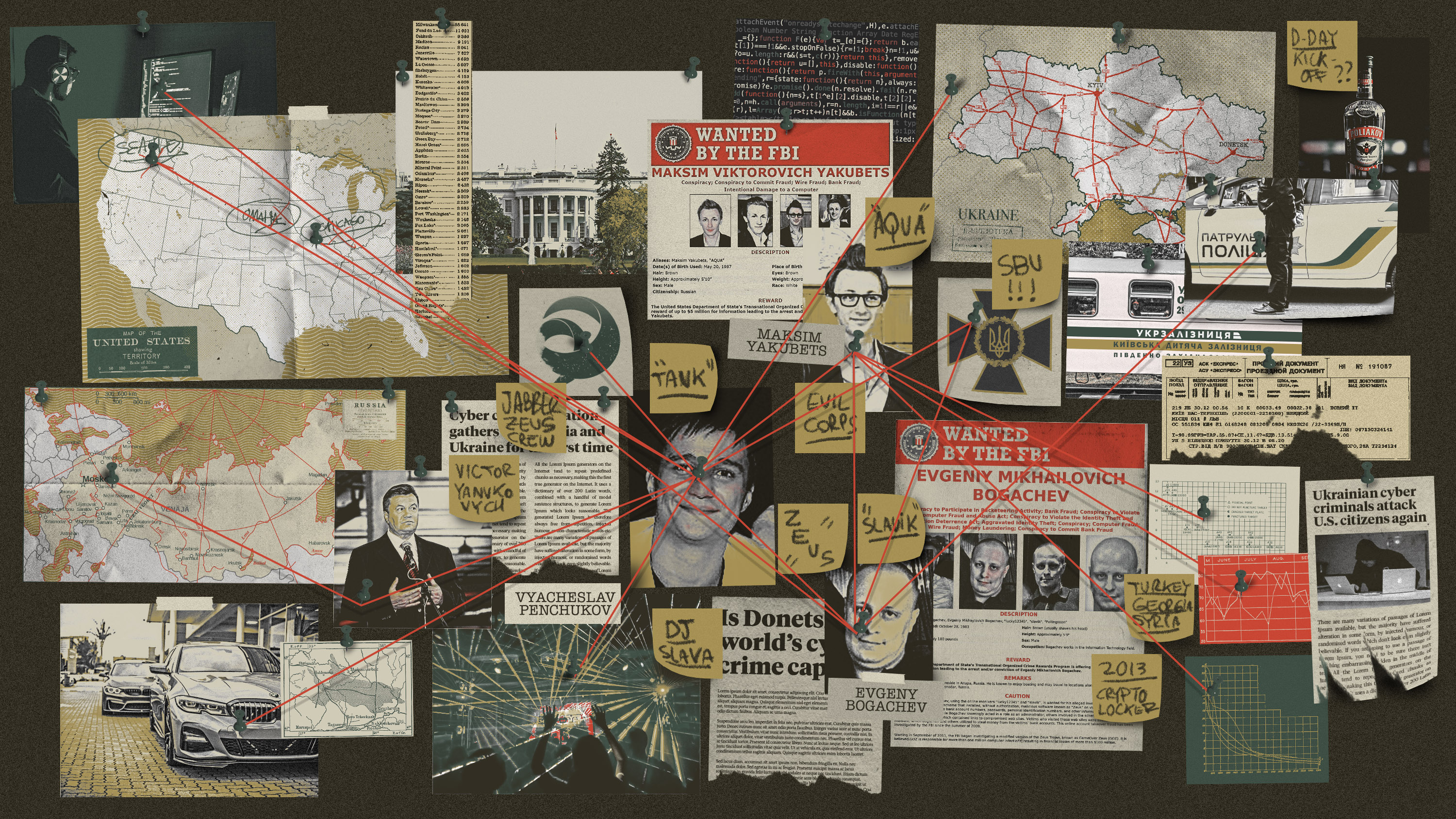

La Operación Trident Breach tenía docenas de objetivos en todo el mundo. Tres hombres encabezaban la lista.

El número uno era el hacker prolífico Evgeniy Bogachev, conocido como "Slavik". Este ruso, que tenía un gusto contradictorio por el anonimato y el gran lujo, escribió el malware Zeus, que infectaba los ordenadores con el objetivo de abrir silenciosamente la puerta a las cuentas bancarias de las personas. Y fue un éxito: simple, sigiloso, efectivo, actualizado regularmente, capaz de comprometer todo tipo de objetivos y lo suficientemente flexible para adaptarse a cualquier tipo de operación de ciberdelito.

La investigación detalló cómo Bogachev había utilizado a Zeus para construir un imperio de ciberdelito opaco con el tipo de precisión y ambición más característico de una corporación multinacional.

El segundo en la lista de Trident Breach fue uno de los clientes más importantes de Bogachev, Vyacheslav Penchukov. Este ucraniano, conocido online como "Tank", dirigía su propio grupo criminal de hackers utilizando el malware Zeus; lo compraba a Bogachev por miles de dólares por copia y obtenía millones en ganancias. Había creado un equipo que usaba un tipo especial del programa integrable con el software de mensajería instantánea Jabber y ofrecía a los hackers actualizaciones instantáneas sobre sus esfuerzos: cuando se producía un ataque, los clientes recibían un mensaje y luego movían el dinero como querían, muy fácilmente.

El tercer objetivo fue el ruso conocido como "Aqua", Maksim Yakubets, que orquestaba la operación masiva de blanqueo. Con miles de cómplices y empresas ficticias, trasladaba a Europa del Este el dinero robado de las cuentas bancarias pirateadas.

El equipo de Tank era de la ciudad de Donetsk, de casi un millón de habitantes y situada en el sureste de Ucrania. Utilizaban Zeus para vaciar las cuentas bancarias y enviar el dinero a los colaboradores de los países objetivo, incluido Estados Unidos, que luego transferían las ganancias a Ucrania.

El surgimiento de este tipo de operación profesional, que combina la inteligencia ágil de las start-ups tecnológicas y la insensibilidad del crimen organizado, podría parecer inevitable. Hoy en día, el negocio del ransomware aparece en los titulares a diario, y los empresarios hackers dependen de toda una subindustria de servicios ilegales de guante blanco. Pero a mediados de la década de 2000, las organizaciones como esta eran extremadamente inusuales: la banda de Zeus fue pionera.

Tank estuvo tan involucrado en la dirección del funcionamiento interno del equipo que, durante un tiempo, el FBI pensó que él estaba a cargo. Sin embargo, al final quedó claro que Tank era el cliente VIP de Slavik, y aparentemente el único que hablaba personalmente con el propio Bogachev.

Tank "siempre era la primera persona en recibir alertas", asegura el exempleado del FBI que trabajó durante años en Estados Unidos y Europa con este caso Jason Passwaters. "Cuando atacaban a alguien especialmente llamativo, Tank era el primero en entrar en la cuenta bancaria, decía 'tenemos una buena', y luego se la pasaría a otros para realizar el trabajo más manual".

Tank no era ningún enigma para los federales. Tenía una familia que se estaba acostumbrando cada vez más a la riqueza y un lado muy público como "DJ Slava Rich", tocando en las fiestas de rave bañadas en luces de neón. Los agentes esperaban que su confianza de vivir tan a lo grande fuera su ruina.

La diplomacia del vodka

Para atrapar a Tank, el FBI tenía que ampliar su alcance. La operación criminal que organizaban se extendía por todo el mundo: hubo víctimas y colaboradores en Estados Unidos y Europa, y los ataques fueron dirigidos por los jefes y piratas informáticos en Ucrania y Rusia. El FBI necesitaba la ayuda de sus homólogos en esos dos países.

No fue fácil conseguir esa colaboración. Al llegar Craig a Kiev, le dijeron que los agentes del FSB ruso no habían puesto un pie en Ucrania desde la Revolución Naranja de 2004, cuando las protestas anticorrupción revirtieron los resultados fraudulentos de las elecciones presidenciales del país. Pero, en esta ocasión, todos tenían que estar en la misma sala.

Su primera reunión en persona tuvo lugar en el hotel boutique Opera de Kiev. Las conversaciones eran tentativas, la confianza mutua baja y las expectativas aún menores. No obstante, para sorpresa de Craig, los cuatro agentes rusos que acudieron a la reunión fueron amables y alentadores. Afirmaron que querían intercambiar información de interés sobre los hackers e incluso se ofrecieron a llevar a los agentes del FBI a Rusia para estar más de cerca de los sospechosos.

Los estadounidenses explicaron que el motor impulsor de su investigación era el servidor de chat Jabber, que habían localizado y que seguían desde 2009. Eso les dio acceso a la comunicación del equipo de Zeus, ya que los detalles sobre las operaciones y trabajos aparecían junto a las charlas personales sobre las compras y costosas vacaciones que el grupo pagaba con lo que sacaban de sus crímenes.

Passwaters vio un mensaje que nunca olvidaría. Otro hacker había escrito a Tank: "Estáis jodidos, chicos. El FBI os está observando. He visto los registros de entrada"

Passwaters, actual directivo y cofundador de la empresa estadounidense de ciberseguridad Intel 471, donde también trabaja Craig, recuerda que prácticamente era un trabajo interminable revisar todos los registros del chat y compartir la información con el FSB y el SBU, el servicio de seguridad e inteligencia de Ucrania.

En abril de 2010, mientras examinaba los datos, Passwaters vio un mensaje que nunca olvidaría. Otro hacker había escrito a Tank: "Estáis jodidos, chicos. El FBI os está observando. He visto los registros de entrada".

Passwaters sabía que los registros en cuestión eran los que estaba viendo en ese momento exacto, y que eso solo lo sabía un puñado de agentes. De alguna manera, se había filtrado esa información. Los agentes sospechaban de la corrupción ucraniana.

"Era obvio que alguien dentro de la unidad al tanto de los detalles clave del caso había pasado la información a los propios ciberdelincuentes que estaban siendo investigados", asegura el exoficial del SBU, que habló con MIT Technology Review bajo la condición de anonimato. "Incluso la terminología utilizada en su conversación era poco común para los ciberdelincuentes y parecía provenir directamente de la ficha del caso".

La reacción inicial de Tank fue de miedo, especialmente ante la posibilidad de acabar enviado a Estados Unidos. Pero Passwaters recuerda que la persona que avisó a Tank trató de calmarlo con otro mensaje: "Esta es la vida que elegimos. El que a hierro mata a hierro muere".

La siguiente reacción de Tank fue extraña. En vez de eliminar inmediatamente el servidor y trasladar las operaciones a otro lugar, como esperaba el FBI, él y su equipo cambiaron sus apodos, pero siguieron usando el sistema comprometido durante un mes más. Al final, el servidor desapareció. Pero hasta entonces, la investigación parecía haber ganado un impulso imparable.

"Esta es la vida que elegimos. El que a hierro mata a hierro muere"

En junio de 2010, unos 20 agentes de varios países se reunieron en el bosque a las afueras de Kiev en una residencia escandalosamente opulenta, propiedad del director del SBU, Valeriy Khoroshkovsky. La agencia solía utilizar esa casa para entretener a sus visitantes más importantes. Todos se juntaron en una lujosa sala de reuniones para planificar los pormenores del Día D. Hablaron en detalle sobre los sospechosos, repasaron lo que iba a llevar a cabo cada agencia e intercambiaron información sobre los objetivos de la operación.

Después de un día entero de planificación, empezaron a beber. El grupo se sentó a una cena de varios platos en la que se servía vino y vodka. Independientemente de lo que bebieran, sus vasos siempre estaban llenos. Cada persona tenía que hacer un brindis durante esa cena maratón. Después de la fiesta, los oficiales del SBU llevaron a sus homólogos a un recorrido por la ciudad. Los estadounidenses no recuerdan mucho de lo que vieron.

A la mañana siguiente, a pesar del vodka que resonaba en sus oídos, el plan general era suficientemente claro. El 29 de septiembre, la policía de cinco países —Estados Unidos, Reino Unido, Ucrania, Rusia y Países Bajos— iba a arrestar simultáneamente a decenas de sospechosos en una operación que prometía eclipsar todas las anteriores investigaciones de ciberdelitos.

Dolores de cabeza

El aire estaba oscuro y pesado cuando el agente Craig y su equipo llegaron a Donetsk en el tren. Cerca de allí operaban las fábricas de carbón, identificables por la marca que dejaba el humo en el cielo. Mientras los agentes se dirigían al exclusivo hotel Donbass Palace, Craig pensaba en la frontera rusa, a solo una hora de distancia.

Sus pensamientos se centraban en las víctimas de Jabber Zeus que había conocido en Estados Unidos. A una mujer de Illinois (EE. UU.) le vaciaron la cuenta bancaria mientras su esposo estaba conectado a los sistemas de soporte vital; una pequeña empresa de Seattle (EE. UU.) había perdido todo su dinero y tuvo que cerrar; una diócesis católica en Chicago (EE. UU.) fue atacada y una cuenta bancaria de unas monjas acabó vacía. Nadie estaba a salvo.

Cuando llegaron a su hotel, no hubo tiempo para descansar. Los estadounidenses esperaban a que el SBU, que estaba a cargo porque la operación se llevaba a cabo en su terreno, les diera luz verde.

Pero no ocurrió nada. Los ucranianos retrasaban la fecha una y otra vez. Los estadounidenses comenzaron a preguntarse qué causaba los retrasos. ¿Fue el tipo de disfunción que puede afectar a cualquier investigación compleja de la aplicación de la ley, o fue algo más preocupante?

Craig recuerda: "Se suponía que íbamos a estar allí dos días. Nos quedamos varias semanas. Seguían retrasando, retrasando, retrasando".

El SBU aseguraba que los agentes seguían a Tank por la ciudad, observándolo de cerca mientras se movía entre las discotecas y su apartamento. Luego, a principios de octubre, el equipo de vigilancia ucraniano dijo que lo habían perdido.

Los estadounidenses estaban descontentos y un poco sorprendidos, pero también resignados a lo que veían como la realidad de trabajar en Ucrania. El país tenía un problema de corrupción notorio. La conocida broma era lo fácil que resultaba encontrar la unidad anticorrupción del SBU: simplemente había que buscar el parking lleno de BMW.

Aunque ya no sabían dónde estaba Tank, los ucranianos seguían rastreando a cinco de sus lugartenientes. La policía local parecía dispuesta a cambiar de marcha. El SBU de repente dio luz verde y comenzaron las redadas.

Llamando a la puerta

Era la noche profunda cuando el equipo de Craig hizo su primera parada en el apartamento de Ivan Klepikov, conocido como "petr0vich". Era el administrador de sistemas de la banda, y se ocupaba de las tareas técnicas, un trabajo simple pero fundamental que mantenía en marcha la operación criminal.

El equipo SWAT fuertemente armado del SBU rompió la puerta de Klepikov, pero mantuvo a los estadounidenses desarmados esperando fuera del apartamento. Cuando Craig finalmente entró, Klepikov estaba cómodamente sentado en su salón, en ropa interior y una chaqueta de esmoquin. Los ucranianos le pidieron a Craig que se presentara. La amenaza implícita era que la policía podría enviar a Klepikov a Estados Unidos, que tiene leyes de sentencia penal mucho más severas que la mayoría del mundo, pero la constitución ucraniana prohíbe la extradición de sus ciudadanos. Mientras tanto, la esposa de Klepikov sostenía a su bebé en la cocina y se reía mientras hablaba con otros oficiales de la redada. La policía detuvo a Klepikov.

A continuación, la operación se trasladó al apartamento de Tank con el mismo patrón: los oficiales del SBU entraron primero, mientras que los agentes del FBI esperaban afuera. Cuando permitieron entrar a Craig, Tank no estaba, y el apartamento parecía anormalmente limpio, como si acabara de pasar una persona de limpieza, pensó. "Era bastante obvio que nadie había estado allí desde hacía unos días", resalta Craig.

Recordó los informes de unas horas antes, cuando el equipo de vigilancia ucraniano había afirmado que estaban siguiendo a Tank y tenían información de que el sospechoso había estado en casa recientemente. Nada de eso parecía creíble.

Cinco personas fueron detenidas en Ucrania esa noche, pero, en lo que respecta a Tank, que según la policía estaba a cargo de la operación, se quedaron con las manos vacías. Y ninguna de las cinco personas arrestadas en Ucrania permaneció bajo custodia durante mucho tiempo.

De alguna manera, la operación en Ucrania, ese esfuerzo internacional de dos años para atrapar a los mayores ciberdelincuentes en el radar del FBI, salió mal. Tank se había escabullido estando bajo la vigilancia del SBU, mientras que los otros miembros principales del grupo evitaron hábilmente las graves consecuencias de sus crímenes. Craig y su equipo estaban furiosos.

Pero si la situación en Ucrania era frustrante, las cosas resultaron aún peores en Rusia, donde el FBI no tenía a nadie sobre el terreno. La confianza entre los estadounidenses y los rusos nunca había sido muy fuerte. Al principio de la investigación, los rusos evitaban dar la identidad de Slavik al FBI.

Craig recuerda: "Intentaban desviarnos de nuestro objetivo, pero hemos jugado sabiendo lo que iba a pasar. De todos modos, fuimos muy poco precisos con lo que les habíamos enviado, e, incluso si sabíamos algo, intentábamos presionarlos para ver si cooperaban. Y cuando no quisieron cooperar, bueno, no resultaba nada extraño".

Una desquiciante mezcla de corrupción, rivalidad y obstruccionismo había dejado a la Operación Trident Breach sin sus principales objetivos

A pesar de eso, mientras las redadas ocurrían en Donetsk, los estadounidenses esperaban recibir una llamada de Rusia sobre la redada del FSB en la residencia de Aqua, el blanqueador de dinero Maksim Yakubets. En cambio, solo hubo silencio.

La operación tuvo algo de éxito: decenas de operadores de nivel inferior fueron arrestados en Ucrania, Estados Unidos y Reino Unido, incluidos algunos de los amigos personales de Tank que ayudaban a sacar dinero robado de Inglaterra. Pero una desquiciante mezcla de corrupción, rivalidad y obstruccionismo había dejado a la Operación Trident Breach sin sus principales objetivos.

Craig admite: "Todo dependía del Día D y nos dejaron tirados. El SBU intentaba comunicarse [con los rusos]. El FBI hacía llamadas telefónicas a la embajada en Moscú. Fue un completo silencio. Al final hicimos la operación de todos modos, sin el FSB. Fueron meses de silencio. Nada".

Criminales bien conectados

No todos en el SBU conducen un BMW.

Después de las redadas, unos funcionarios ucranianos, molestos con la corrupción y las filtraciones que se producían dentro de los servicios de seguridad del país, concluyeron que la redada de Donetsk de 2010 contra Tank y la banda de Jabber Zeus había fracasado debido a un aviso del policía corrupto del SBU Alexander Khodakovsky.

En aquel entonces, Khodakovsky era el jefe de una unidad de fuerzas especiales (SWAT) del SBU en Donetsk conocida como el equipo Alpha. Fue el mismo grupo que lideró las redadas de Trident Breach. También coordinaba la aplicación de la ley en toda la región, lo que le permitía avisar a los sospechosos con antelación que se preparen para las búsquedas o destruyan las pruebas, según el exoficial del SBU que habló con MIT Technology Review de forma anónima.

Cuando Rusia y Ucrania entraron en guerra en 2014, Khodakovsky desertó. Se convirtió en líder de la autoproclamada República Popular de Donetsk, que, según la OTAN, recibe la ayuda económica y militar de Moscú.

Sin embargo, un oficial corrupto no era el único problema. La investigación ucraniana y los procedimientos jurídicos contra Tank y su equipo continuaron después de las redadas, pero se gestionaban con cuidado para asegurarse de que permaneciera libre, explica el exoficial del SBU. "A través de sus vínculos corruptos entre los directivos del SBU, Tank consiguió que todos los procedimientos jurídicos adicionales en su contra fueran llevados a cabo por la oficina del SBU de Donetsk en vez de la sede del SBU en Kiev, y finalmente logró que el caso se suspendiera allí", resalta. SBU, FBI y FSB no respondieron a las solicitudes de comentarios.

"Todo dependía del Día D y nos dejaron tirados"

Jim Craig

Según se supo después, Tank estaba muy bien relacionado con los funcionarios ucranianos vinculados al Gobierno de Rusia, incluido el expresidente de Ucrania, Víktor Yanukóvich, que fue derrocado en 2014.

El hijo menor de Yanukóvich, Viktor Jr., fue el padrino de la hija de Tank. Yanukóvich Jr. murió en 2015, cuando su minivan Volkswagen cayó por el hielo en un lago en Rusia, y su padre permanece exiliado allí después de ser condenado por traición por el tribunal ucraniano.

Cuando Yanukóvich huyó al este, Tank se trasladó al oeste, a Kiev, donde se cree que representa algunos de los intereses del expresidente, junto con sus propias empresas comerciales.

"A través de esta asociación con la familia del presidente, Tank logró desarrollar vínculos corruptos en los niveles más altos del Gobierno ucraniano, incluida la policía", explica el oficial del SBU.

Desde la derrota de Yanukóvich, el nuevo Gobierno de Ucrania se ha vuelto más decisivo hacia Occidente.

Passwaters afirma: "La realidad es que la corrupción es un gran desafío para frenar el ciberdelito y puede llegar hasta bastante arriba, pero después de más de 10 años trabajando con los ucranianos para combatir el ciberdelito, puedo decir que hay mucha gente realmente buena en las trincheras trabajando silenciosamente en el lado correcto de esta batalla. Esas personas son la clave".

Las relaciones más cálidas con Washington fueron un catalizador importante para la guerra en curso en el este de Ucrania. Como Kiev intenta unirse a la OTAN, una de las condiciones para ser miembro es eliminar la corrupción. El país ha cooperado recientemente con los estadounidenses en las investigaciones de ciberdelito a un nivel que hubiera sido inimaginable en 2010. Pero la corrupción aún está muy extendida.

El exoficial del SBU asegura: "Ucrania es más activa en general en la lucha contra el ciberdelito en los últimos años, pero yo diría que la situación ha cambiado de verdad solo si vemos que los delincuentes reciben sus castigos. Actualmente, muy a menudo se ven trucos de relaciones públicas que no ayudan a que los ciberdelincuentes cesen sus actividades. Se anuncian algunas redadas, se realizan algunas investigaciones, pero luego se libera a todos los involucrados y se dejan libres para seguir operando, y eso no es una forma adecuada de abordar el ciberdelito".

Los vínculos de Tank con el poder no han desaparecido. Relacionado con la poderosa familia Yanukóvich, que está estrechamente alineada con Rusia, Tank permanece libre.

Una amenaza inminente

El 23 de junio, el jefe del FSB, Alexander Bortnikov, fue citado afirmando que su agencia trabajaría con los estadounidenses para buscar a los hackers criminales. No pasó mucho tiempo desde entonces hasta que aparecieran dos nombres rusos en particular.

Bogachev siguió siendo un destacado empresario de ciberdelito incluso después de que las redadas de 2010 destruyeran una gran parte de su negocio. Formó una nueva red criminal denominada Business Club, que pronto se volvió gigante: robó más de 100 millones de dólares (más de 85 millones de euros) que se dividieron entre sus miembros. En 2013, el grupo pasó de piratear cuentas bancarias a implementar algunos de los primeros ransomware modernos, con la herramienta CryptoLocker. Una vez más, Bogachev estuvo en el centro de la evolución del nuevo tipo de ciberdelito.

Casi al mismo tiempo, los investigadores de la empresa holandesa de ciberseguridad Fox-IT que observaban de cerca el malware de Bogachev notaron que no solo atacaba al azar. El malware también buscaba silenciosamente la información sobre los servicios militares, agencias de inteligencia y policía en países como Georgia, Turquía, Siria y Ucrania, vecinos cercanos y rivales geopolíticos de Rusia. Quedó claro que no solo operaba desde dentro de Rusia, sino que su malware en realidad buscaba inteligencia en nombre de Moscú.

Se desconocen los detalles exactos de la relación de Bogachev con las agencias de inteligencia rusas, pero los expertos destacan que parece que esas autoridades usaron su red mundial de más de 1 millón de ordenadores pirateados como una poderosa herramienta de espionaje.

Actualmente, el FBI ofrece una recompensa de 3 millones de dólares (2,57 millones de euros) por la información que conduzca al arresto de Bogachev. Es una pequeña fracción de la cantidad total que Bogachev ha robado, pero representa la segunda recompensa más alta para captar a un hacker. Bogachev sigue en libertad.

Varias semanas después de que los rusos guardaran silencio durante las redadas de Donetsk, se ejecutó en Moscú, aunque con retraso, la orden de registro de Maksim Yakubets. Los rusos compartieron solo una parte de la información que los estadounidenses habían pedido, asegura Craig. Luego, en 2019, el FBI ofreció una recompensa de 5 millones de dólares (4,26 millones de euros) por el arresto de Yakubets, y superó oficialmente la recompensa por Bogachev como la mayor recompensa estadounidense por un hacker.

Incluso con tal precio por su cabeza, Yakubets ha permanecido libre, e incluso expandió sus operaciones. En la actualidad, este hombre se busca por dirigir su propio imperio del ciberdelito, el grupo Evil Corp. Según una acusación de 2019, Yakubets es responsable de al menos 100 millones de dólares (85,9 millones de euros) robados. En los dos años transcurridos desde entonces, esa cantidad ha aumentado: hoy en día, la suya es una de las principales bandas de ransomware del mundo.

Al igual que Bogachev, Yakubets parece estar haciendo algo más que buscar ganancias. Según el Departamento del Tesoro de EE. UU., que ha dictado sanciones para Evil Corp, Yakubets había comenzado a trabajar para el FSB ruso en 2017. "Para reforzar sus ciberoperaciones maliciosas, el FSB promueve y capta a los hackers criminales", ponía en el anuncio de las sanciones de 2019, "permitiéndoles participar en los ataques disruptivos de ransomware y campañas de phishing".

Teniendo esto en cuenta, y también la historia de Trident Breach, las autoridades de Washington se mostraron muy escépticas cuando Bortnikov ofreció la ayuda del FSB. Pocas personas del Gobierno de Estados Unidos creen en las palabras de Moscú y viceversa. Pero, aun así, hay alguna esperanza en Washington de que el plan que impulsa las decisiones del Kremlin esté cambiando.

El asesor de seguridad nacional de Estados Unidos, Jake Sullivan, en la rueda de prensa después de la cumbre entre Biden y Putin, expresó: "Creemos que hemos salido de este viaje con una estrategia común con nuestros aliados, además de haber establecido algunos criterios claros con Rusia, igual que expectativas, y también les hemos comunicado las capacidades que tenemos en caso de que opten por no tomar medidas contra los delincuentes que atacan nuestra infraestructura crítica desde el territorio ruso".

Traducción: la Casa Blanca está presionando al Kremlin como nunca antes. Pero, ¿cuánto cambiará eso los planes de Moscú? Desde el propio presidente Biden hacia abajo, los estadounidenses nunca han dedicado tanta energía, dinero y recursos de personal a la lucha contra la piratería como lo están haciendo actualmente. Los estadounidenses se preguntan si realmente podrían ver al FSB hacer arrestos.

Un chivo expiatorio o dos por parte de los rusos sería una cosa, pero ¿qué se necesitaría para resolver verdaderamente el problema del ciberdelito? ¿Qué hará Washington para seguir adelante y cuánto dolor está dispuesto a soportar Moscú?

Passwaters admite: "Ha habido algunas victorias tácticas a lo largo de los años, pero hasta hoy todavía veo a algunas de las mismas personas aparecer una y otra vez. Los llamamos los 'viejos lobos' del ciberdelito. Personalmente, creo que si Tank, Aqua y Slavik hubieran sido capturados en 2010, las cosas serían un poco diferentes hoy en día. Pero la realidad es que el ciberdelito seguirá siendo un enorme problema hasta que sea aceptado como una seria amenaza a la seguridad nacional tal y como lo es de verdad".