“Solicite sus mejores precios”: Correo descarga malware que roba credenciales de email, FTP y VPN

Durante estos últimos meses hemos estado observando como los delincuentes lanzan campañas de correos electrónicos pensadas para propagar sus amenazas periódicamente. Algunas como la de los troyanos bancarios las vemos casi a diario, mientras que otras se espacian más en el tiempo, tal y como sucede en el caso que vamos analizar a continuación.

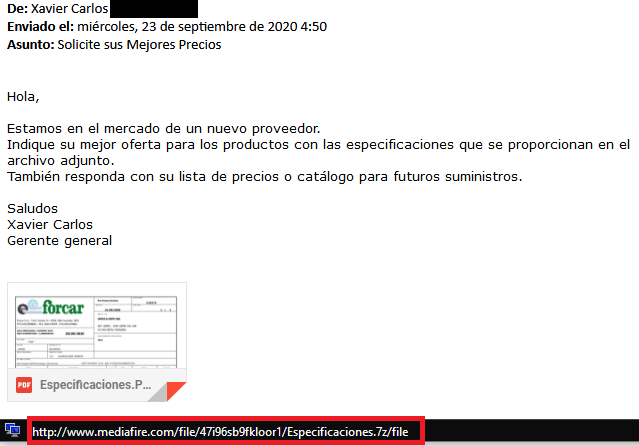

Correo con solicitud de presupuesto

Durante la madrugada del miércoles 23 de septiembre hemos observado la propagación de un correo con una plantilla que nos resultaba familiar. Se trata de un email donde el remitente, una dirección real de una empresa española, nos solicita que hagamos una oferta por el listado de productos que encontraremos a continuación. La utilización de direcciones de correo legítimas sirve a los delincuentes para tratar de saltarse algunos filtros antispam y así llegar a más posibles víctimas. Esta utilización ilegítima de direcciones reales puede realizarse mediante la suplantación de identidad o, directamente, infectando al remitente para que envíe estos emails a sus contactos.

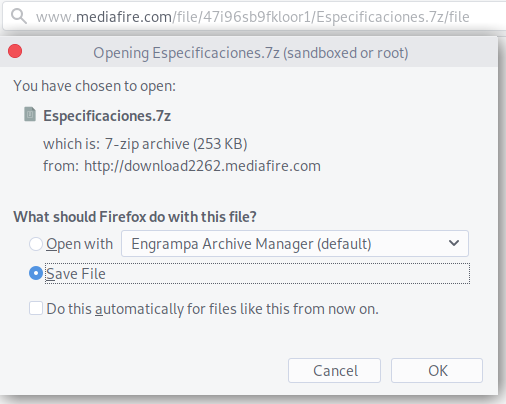

Tal y como ya hemos visto en casos anteriores, la estrategia de los delincuentes pasa por hacer creer al usuario que la imagen incrustada contiene un archivo PDF con información relacionada a una factura, presupuesto u otro tipo de documento. Sin embargo, lo que en realidad contiene es un enlace al servicio de alojamiento de ficheros MediaFire, donde se ha colocado un fichero comprimido de nombre “Especificaciones.7z”, fichero que aquel usuario que pulse sobre la imagen incrustada del correo podrá descargar en su sistema.

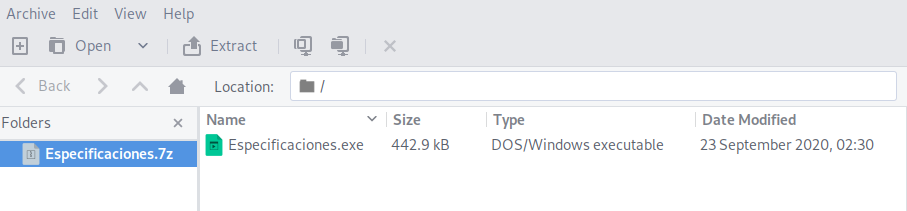

Dentro de este archivo comprimido encontramos un ejecutable de nombre “Especificaciones.exe”. El mero hecho de ver la extensión del fichero ya nos debería hacer dudar sobre la idoneidad de abrirlo, ya que lo que se espera es algún tipo de documento ofimático (PDF, Word, Excel, etc.) y no un ejecutable, pero, por desgracia, sigue habiendo muchos usuarios que no se fijan en este detalle y los delincuentes se aprovechan de ello.

Si el usuario ejecuta finalmente este archivo EXE se iniciará la cadena de infección que, tal y como hemos visto en ocasiones anteriores, termina robando información del sistema de la víctima relacionada con credenciales de aplicaciones como navegadores de Internet, clientes de correo y clientes FTP.

Identificando esta amenaza

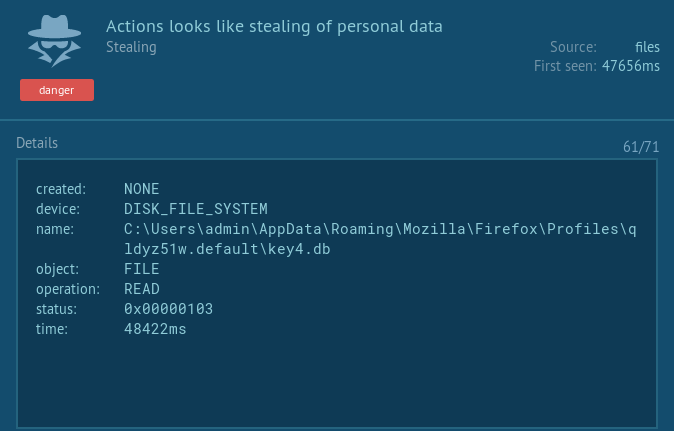

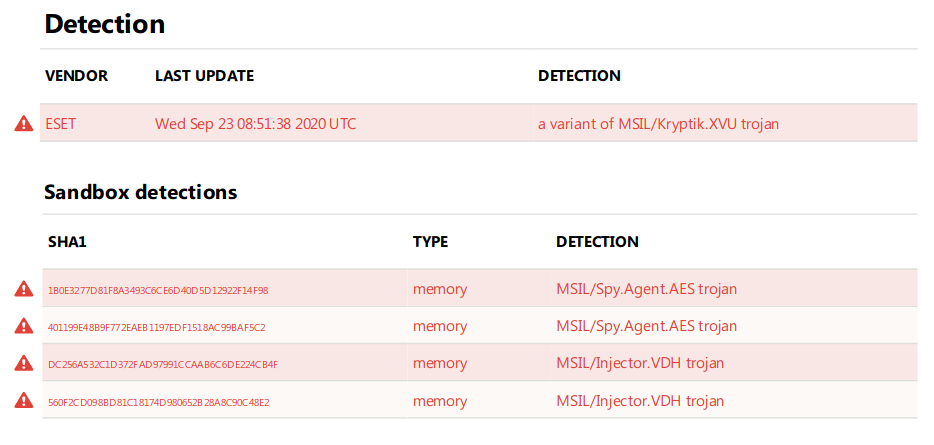

Una vez hemos comprobado las acciones realizadas por este malware, toca intentar averiguar de qué familia se trata. En varias ocasiones anteriores hemos visto como diversas soluciones de seguridad identificaban estas amenazas como variantes de Agent Tesla. En esta ocasión vemos que el archivo ejecutable encargado de iniciar la cadena de infección es detectado por las soluciones de ESET como una variante del troyano MSIL/Kryptik.XVU.

Seguidamente podemos ver como se detectan en memoria los troyanos MSIL/Injector.VDH y, el que nos interesa, MSIL/Spy.Agent.AES, responsable de realizar la recopilación de credenciales de las aplicaciones objetivos y enviarlas a los delincuentes.

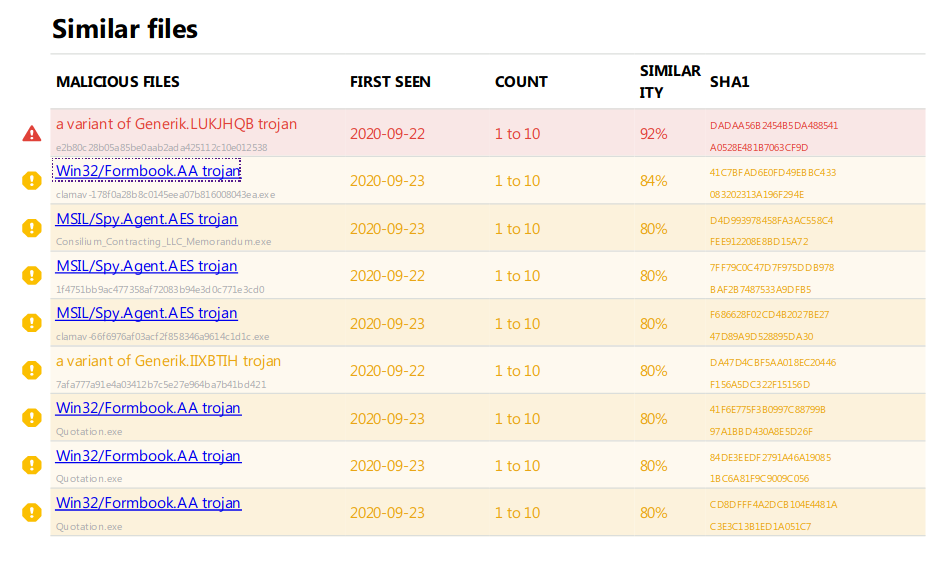

Podemos observar como este troyano tiene bastante similitud con otra amenaza que, junto a Agent Tesla, ha tenido bastante protagonismo durante los últimos meses. Estamos hablando del troyano Formbook, que comparte las características con la amenaza Spy.Agent detectada, ejecutándose en memoria características como tratarse de una puerta trasera que puede ser controlada remotamente y está especializada en el robo de información.

Hemos de tener en cuenta que el tipo de información robada por estas amenazas puede ser utilizada por los atacantes para lanzar campañas de correos electrónicos maliciosos (tanto de forma masiva como dirigidos), acceder a recursos confidenciales de la empresa mediante FTP o incluso a la red interna a través de VPN, por lo que no debemos tomarnos estas amenazas a la ligera.

Conclusión

Este tipo de campañas periódicas de propagación de amenazas no se caracterizan por la innovación en sus tácticas y procedimientos, al menos no desde hace varios meses. Aun así, parece que los delincuentes siguen encontrando usuarios a los que infectar, por lo que debemos andar atentos para identificar este tipo de correos y contar con una solución de seguridad capaz de detectar y neutralizar estas amenazas.